Tecnologias de Vigilância e Antivigilância

Detectando antenas de celular espiãs

01/03/2016

Por Lucas Teixeira | #Boletim13

Torres celulares falsas, que podem ser transportadas em maletas e até em uma bolsa, podem ser usadas para enganar seu celular e descobrir sua identidade, registrar e interceptar mensagens de texto e chamadas de voz, e em alguns casos até mesmo injetar malware. Tais dispositivos já foram utilizados por forças policiais ao redor do mundo, e também podem ser usados por criminosos para cometer fraude, roubo de identidade, espionagem e envio de SPAM. Neste artigo veremos como essa tecnologia funciona, alguns métodos para detectar interferências na rede e de proteção contra alguns (não todos) ataques que as redes falsas podem realizar.

Cell-site simulators / IMSI catchers / Stingrays

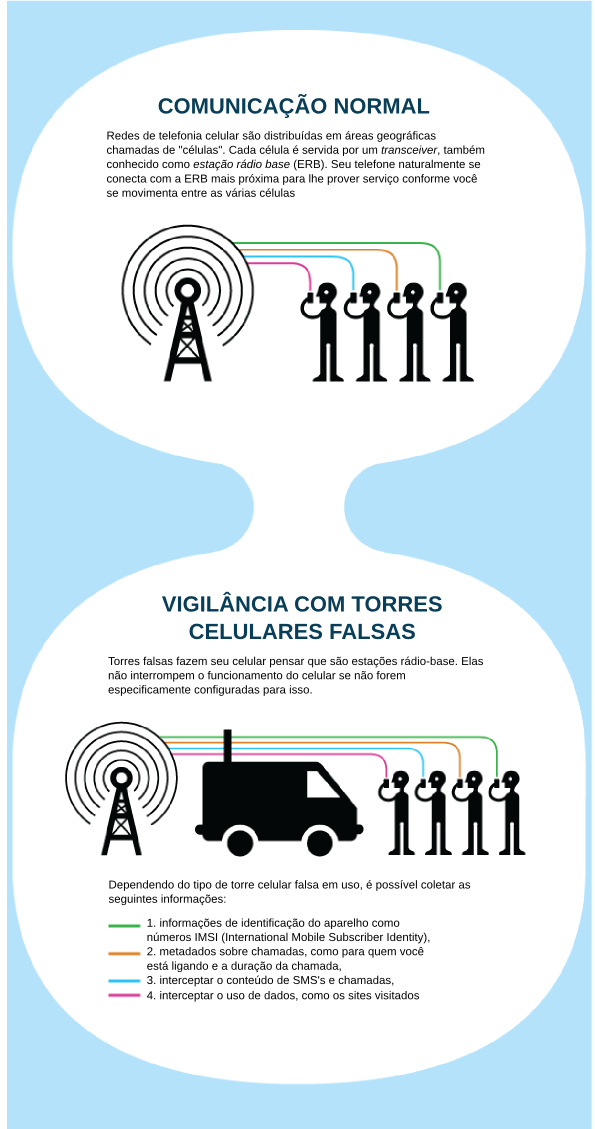

De acordo com o guia Street Level Surveillance da EFF, cell-site simulators, conhecidos popularmente como IMSI catchers ou Stingrays, são dispositivos que fingem ser uma torre de celular legitima, convencendo os celulares próximos a se conectarem ao dispositivo para registrar os números IMSI de telefones celulares na area ou capturar o conteúdo das comunicações”. A figura abaixo, presente no guia, mostra como eles funcionam (tradução nossa):

Uso de torres falsas

No boletim passado, falamos sobre como torres falsas foram usadas para identificar e grampear manifestantes:

[A prática de usar torres celulares falsas] tem sido detectada, por exemplo, na Ucrânia. Os participantes de uma grande manifestação nesse país foram identificados através do uso de um desses aparelhos, tendo muitos deles recebido uma mensagem de texto contendo o seguinte: “Caro assinante, você foi cadastrado como participante em um motim em massa”.

Do mesmo modo, tem havido evidência do uso de “IMSI catchers” para monitorar manifestações nos EUA. A polícia da cidade de Baltimore, Maryland (epicentro de grandes manifestações contra a violência policial, desde a morte de Freddie Gray em Abril) recentemente admitiu ter usado mais de 4.300 vezes desde 2007 o Stingray, um IMSI catcher produzido pela Harris Corporation. É difícil estabelecer exatamente em quais situações o dispositivo foi usado, pois seu uso costuma ser mantido sob segredo – a Harris exigia um acordo de sigilo proibindo os departamentos de mencionarem os Stingrays em seus relatórios e pedidos judiciais.

Além de potenciais violações à liberdade de expressão e à privacidade de dissidentes políticos, torres falsas também são um risco para o setor privado e para governos — em matéria sobre cell-site simulators para revista PC World, Tony Bradley afirma que “o IMSI catcher pode ser usado por espiões corporativos para atingir indivíduos high profile específicos em uma empresa para ganhar acesso a segredos industriais ou outras informações sensíveis”.

É muito difícil identificar a origem dos ataques: “se uma pessoa usa o dispositivo de forma inteligente e cuidadosa, e não permanece muito tempo no mesmo lugar, é praticamente impossivel pegá-la”, diz o engenheiro de rádio frequência Jan Valos em entrevista para a Radio Prague, rádio internacional da República Tcheca, cuja polícia já em 2012 registrava o uso clandestino de torres falsas (conhecidas lá como Agátas) por todo o país. Há tambem registro de uso clandestino desses aparelhos na China, em Londres e nos EUA.

Como obter uma

O mercado de cell-site-simulators existe há anos, e é parte da próspera “indústria da interceptação legal”, que a companhia de pesquisa Markets and Markets estima atingir $1,3 bilhões em vendas por todo o mundo em 2019.

Em janeiro de 2016 a VICE News, agindo sob disfarce em um mercado online, obteve ofertas de $15.000,00 a $20.000,00 de um cell-site simulator que pode “capturar aproximadamente 1.200 números por minuto”. A empresa que fez a oferta, HK Medsourcing de Hong Kong, disse já ter vendido para a América do Norte, América do Sul, África, Rússia, Israel e “alguns países do sudeste da Ásia”. “Na semana anterior eles haviam ido a um evento em Bangladesh – onde as forças de segurança haviam sido acusadas de mortes extrajudiciais segundo a Human Rights Watch”, diz Ben Bryant para a VICE.

Em uma grande feira de segurança em Paris, a Milipol, a VICE encontrou versões pocket das torres falsas, que podem ser portados por um indivíduo, por €35.000,00 / $38.000,00.

Embora o mercado de cell-site simulators já esteja bem estabelecido e tenha seus big players, o aparecimento no mercado dos rádios definidos por software (software defined radio, SDR) e de computadores poderosos cada vez menores (como o Raspberry Pi e o BeagleBone) reduziram drasticamente o custo e o conhecimento técnico necessário para fazer um, bem como a praticidade e a discrição ao transportar e usar.

O componente menos trivial de obter é o que vai efetivamente transmitir e receber as ondas de rádio. A companhia americana Ettus Research produz dispositivos USRP que podem ser controlados por um computador para simular o funcionamento de qualquer dispositivo de rádio existente – incluindo antenas de celular.

Obtendo o equipamento de rádio, basta instalar um software que entenda o protocolo GSM e que possa ser programado para agir como um IMSI catcher ou interceptar ligações. Uma pessoa publicou um vídeo no Youtube onde usa um USRP N210 ligado a um computador com o software OpenBTS para obter as informações de um celular e mandar um SMS para ele.

O modelo usado no vídeo, N210, custa 1.746 dólares no site da Ettus Research, ou aproximadamente: $6.200 COP / $1.400.000 CLP / R$ 9.000,00 / MX$34.000,00 (valores convertidos no próprio website da empresa em fevereiro de 2016).

Há ainda o modelo N200, 89% mais barato, que também pode ser usado para as mesmas funções, e modelos mais poderosos ou portáteis por preços mais elevados. Rádios definidos por software são uma tecnologia com um enorme potencial para redes mesh, pesquisa e experimentação com rádio e no mercado da internet das coisas, então é esperado que o acesso a estes componentes seja drasticamente ampliado – versões mais leves destes equipamentos já foram até distribuídas como presente em um acampamento hacker do CCC.

Criar cell-site simulators já se tornou, literalmente, trabalho de faculdade. O professor Adam Champion, da Ohio State University, configurou um IMSI catcher com sua classe de Segurança da Informação. O dispositivo, também uma combinação de um USRP controlado pelo OpenBTS, não consegue atacar redes 3G (“embora possamos bloquear telefones 3G seletivamente”, diz uma apresentação de slides do trabalho).

Também há muita oferta (e, dedutivamente, demanda) por torres falsas no mercado negro. Segundo relatório de fevereiro de 2014 da Trend Micro, um conjunto laptop + rádio já pronto para fazer SPAM por SMS estava à venda por cerca de $7.400 (RMB 45.000).

Vigilância em massa

Todo ataque feito com torres falsas é vigilância em massa. Mesmo que uma determinada operação seja direcionada a uma única pessoa, ela atinge colateralmente todas as pessoas no raio de alcance do dispositivo, fazendo com que dados que podem identificá-las e/ou suas mensagens e ligações passem por ele. “É como se arrombassem as portas de 50 casas e vasculhassem todas elas porque não sabem onde está o bandido”, diz Christopher Soghoian, diretor de tecnologia da American Civil Liberties Union (ACLU).

A advogada e ativista Dia Kayalli, durante a apresentação de seu projeto Street Level Surveillance com a EFF, no 32C3:

Se a polícia tem um suspeito e está tentando determinar que telefone ele está usando, ou seja, ela conhece o suspeito e não sabe seu número ou IMSI, então ela liga a torre falsa em áreas que sabe que o suspeito pode estar; faz isto diversas vezes e captura os dados de todos lá, e então penetra tudo para encontrar o número que aparece repetidamente. Então, por necessidade eles não podem usar esta tecnologia sem capturar as informações de todas as pessoas.

Não há antídoto completo

Conexões 3G, embora implementem criptografia mais forte que a 2G ou mais antigas, também podem ser contornadas.

Um gerador de ruído e um amplificador podem ser usados para “abafar” o sinal da torre verdadeira (como bloqueadores de sinais presentes em presídios e talvez nas Olimpíadas do Rio) e, por padrão, um celular vai usar protocolos anteriores se a torre disser que não entende os mais novos. Desta maneira, ocorre um downgrade na criptografia e a torre falsa pode então fazer sua captura.

Além disso, operadoras com certas vulnerabilidades no protocolo SS7 (que interliga as diversas operadoras de telefonia celular pelo mundo) podem entregar uma cópia da chave de criptografia usada na comunicação entre o celular e a estação rádio-base, como descrevemos no artigo “Consultando o espião de bolso: vulnerabilidades SS7 e rastreamento global”:

Ao se registrar em uma célula, o celular troca chaves criptográficas com a estação rádio-base; mas para que ele possa ser transferido de uma célula para outra (ao falar dentro de um automóvel que corre por uma estrada, por exemplo) sem que a ligação caia, a estação rádio-base que o recebe deve obter as chaves que a estação que ficou para trás estava usando.

Esse repasse de chaves é feito através de mensagens SS7, que (adivinhe) raramente são bloqueadas ou filtradas. Isso permite então que um adversário fisicamente próximo de uma pessoa possa grampear a conexão celular-antena, obter a chave pela rede SS7, abrir a proteção criptográfica e acessar as ligações e mensagens.

Mesmo a mais recente 4G pode ser vítima das torres falsas – uma matéria da Computerworld de 2014 exemplifica com o produto VME Dominator (que permite “interceptar, bloquear, seguir, rastrear, gravar e acessar as comunicações”) e propagandas das empresas Martone Radio Technology e SS8. O cell-site simulator Piranha, vendido pela empresa israelense Rayzone Corp., diz funcionar em redes 2G, 3G e 4G. A Harris Corporation, que em 2003 começou a anunciar seu IMSI catcher Stingray para o governo federal dos EUA, introduziu suporte à interceptação de redes 4G LTE em seu produto Hailstorm, que também tem a capacidade de injetar malware nos telefones.

Detecção

Para detectar IMSI catchers, é necessário ter um computador capaz de se conectar à rede GSM e um software que consiga detectar anomalias na rede, como ser oferecido um protocolo sem criptografia por uma antena que já se conectou de forma criptografada, ou receber um SMS vazio ou um paging (uma parte do handshake no protocolo) sem a transação ser completada.

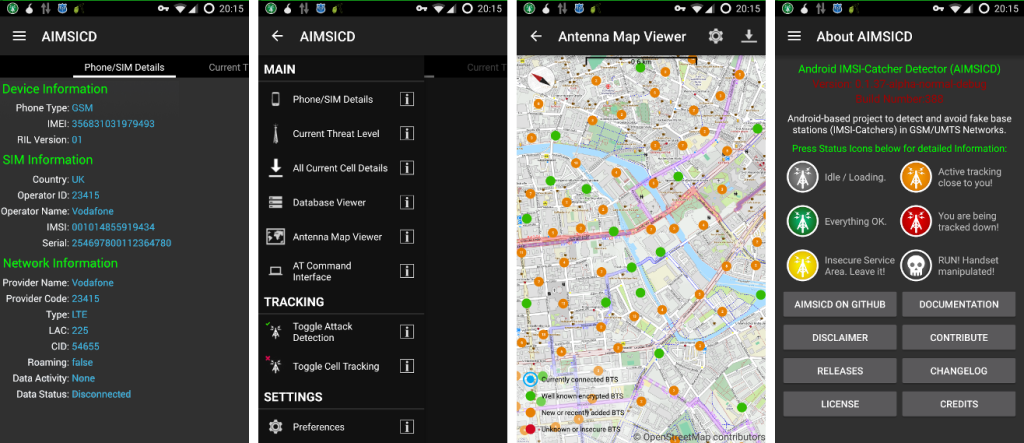

O AIMSICD (Android IMSI Catcher Detector) é um aplicativo que funciona em qualquer celular Android e faz uma série dessas detecções. Infelizmente, como a API regular do Android fornece informações limitadas sobre a conexão de rádio e sobre certos comportamentos do modem que indicam interferências suspeitas, há menos precisão na análise e uma probabilidade maior de falsos-positivos e falsos-negativos.

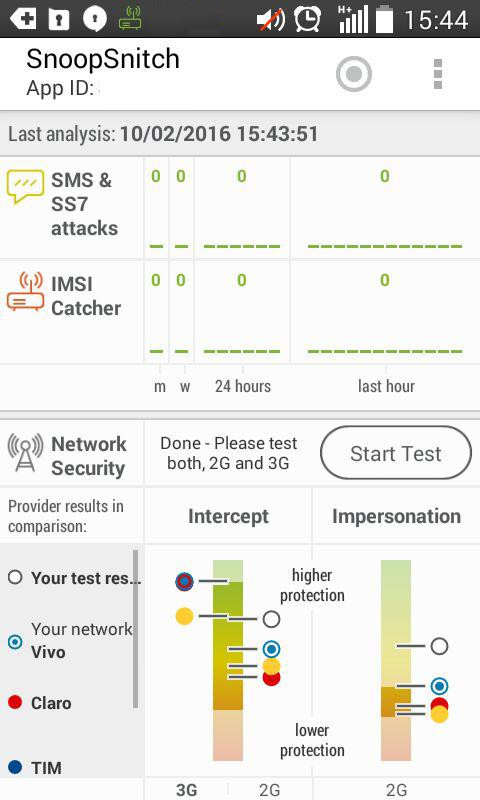

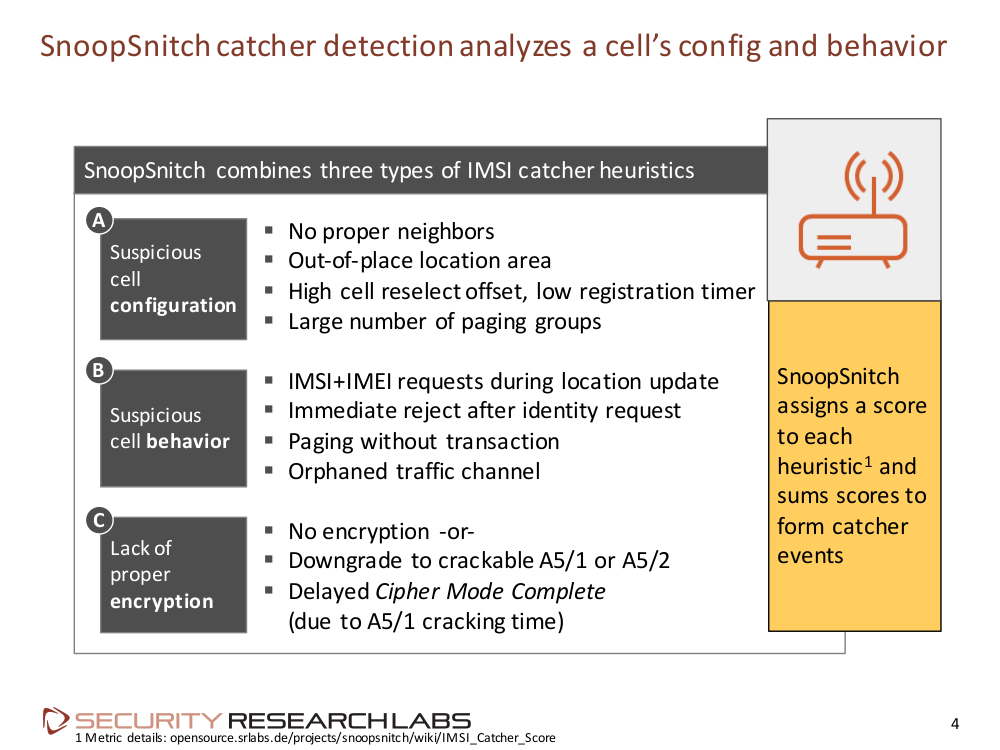

Já o aplicativo SnoopSnitch, desenvolvido pela SRLabs, usa informações de debug que os celulares Android com modem Qualcomm deixam disponíveis. Além de precisar de celulares com este modem específico (há uma lista de dispositivos suportados), é necessário acesso root ao telefone e de uma ROM Android que tenha o driver do kernel DIAG necessário para acessar as informações de debug – as versões stock do Android disponibilizadas pela Google possuem, mas várias versões do CyanogenMod não.

Apesar dos requerimentos, o SnoopSnitch é o detector de maior custo-benefício e acessibilidade. Uma vez instalado, conforme se usa o telefone, ele passa a analisar vários aspectos da configuração e do comportamento das estações rádio-base às quais o celular se conecta, e periodicamente agrega todas as heurísticas em um score. Se ele passa de 2,0, o aplicativo alerta o usuário, permitindo que ele veja os detalhes da torre suspeita e envie as informações de forma segura para o servidor da SRLabs – eles estudam e catalogam a qualidade das redes de telefonia e padrões anônimos pelo mundo no projeto GSM Security Map. Segundo o FAQ do projeto, falsos-positivos “são muito possíveis”, mas “eventos com score maior ou igual a 5,0 muito provavelmente são [IMSI] catchers reais”.

Outros detectores incluem o CatcherCatcher, baseado no firmware de código livre OsmocomBB e que funciona em um pequeno conjunto de celulares antigos e no OpenMoko (é necessário ainda um laptop ou Raspberry Pi para controlar o celular); o Pwnie Express, um dispositivo parecido com um roteador vendido por uma empresa americana e certificado pela Federal Communications Commission; e o CryptoPhone 500, um smartphone baseado em Android mas com configurações avançadas de segurança e um bom sistema de detecção de interferências, produzido pela GMSK CryptoPhone e usado na pesquisa da ESD America que encontrou 17 torres falsas nos EUA em julho de 2014.

Em reportagem para a VICE news, o especialista em tecnologia da Privacy International, Richard Tynan, encontrou sinais de uma torre espiã no subsolo do Parlamento Inglês, usando o OsmocomBB.

Prevenção

Embora não haja como se defender completamente destas ferramentas contra um oponente dedicado e com recursos, algumas práticas podem evitar as funcionalidades de interceptação dos modelos mais comuns no mercado:

- Usar mensageiros criptografados (como o Telegram), preferencialmente com criptografia end-to-end / ponto-a-ponto / fim-a-fim (como o Signal e o Whatsapp de Android para Android).

- No navegador, somente acessar sites críticos e fornecer dados pessoais ou senhas por HTTPS.

- Checar a criptografia feita entre seu aplicativo de e-mail e o seu provedor – a segurança da conexão de entrada (POP3 ou IMAP) e saída (SMTP) de mensagens deve ser feita por SSL/TLS ou STARTTLS.

- Usar uma VPN (Virtual Private Network) de confiança garante que todo o tráfego do celular (como mensagens, sites e atualizações de software) passe por um “túnel” protegido por criptografia até os servidores do provedor de VPN. O Bitmask, software gratuito e disponível para Android e GNU/Linux, permite usar a VPN gratuita do Riseup ou rodar seu próprio servidor. Opções pagas como o Private Internet Access, o TunnelBear e muitas outras permitem escolher o país de onde sairá a conexão dentre uma grande lista e oferecem suporte técnico.

- Usar o Tor também protege o tráfego de interceptações. Se você instalar e ativar o Orbot no seu celular, os aplicativos que sabem usá-lo (como o navegador Orweb e o Facebook) vão transmitir suas informações criptografadas através da rede Tor até o relay de saída. É importante que o aplicativo já tenha sua própria camada de criptografia, senão você se protegerá da torre falsa mas tornará vulnerável ao relay de saída.

- Nas configurações de rede de telefonia, marque a opção de se conectar somente a redes 4G ou 3G, se houver suporte na sua área. Como vimos, isto não protege contra alguns equipamentos mais modernos de simulação de torre celular, mas vai impedir que seu celular se conecte a uma torre falsa 2G se a torre verdadeira for bloqueada.

- Usar a versão mais recente do seu sistema operacional e instalar atualizações de segurança do sistema e dos aplicativos com frequência, embora não eliminem 100% o risco de injetarem malware no seu dispositivo, ajudam a mantê-lo da maior parte das tentativas.

- Se o seu celular Android tiver suporte ao SnoopSnitch, ajude o projeto subindo dados sobre a segurança das redes celulares do seu local. O GSM Security Map possui poucas informações sobre quase todos os países da América Latina; mapear a segurança das diferentes operadoras de cada país é importante para focalizar a pressão para tornar a região como um todo mais segura.

Ainda assim, torres falsas podem ser usadas para identificar o seu número IMSI, ou localizar você na cidade quando já se conhece o IMSI. Como vimos, as gerações mais novas também podem interceptar tráfego 3G ou 4G, e até mesmo usar a conexão forjada para injetar malware no celular. Para proteger-se destes riscos, a única solução garantida é não usar celulares (há quem prefira usar tablets sem modem GSM); um bom compromisso é desligar o telefone ou colocá-lo em uma bolsa que isole o sinal eletromagnético ao aproximar-se de locais sob suspeita de ter um desses dispositivos.

É como matar uma barata com uma escopeta

Cell-site simulators, apesar de serem muito úteis para investigações policiais, possuem efeitos colaterais intrínsecos ao seu funcionamento que ameaçam a privacidade e, através do efeito desencorajador (“chilling effect”), a liberdade de expressão e de associação de todas as pessoas em um grande raio de proximidade do alvo.

Por ter difícil detecção e responsabilização, as pessoas afetadas por um destes aparelhos, tanto por ação policial quanto criminosa, provavelmente não serão avisadas e, se forem, não terão meios de saber se o ataque partiu de uma demanda legal ou se foi vítima de uma fraude.

Nas palavras do especialista em segurança e criptografia Bruce Schneier, “devemos parar de fingir que sua exploração é exclusiva das forças da lei, e reconhecer que estamos todos em risco por causa disso. Se continuarmos a permitir que nossas redes celulares sejam vulneráveis aos IMSI catchers, então todos estamos vulneráveis a qualquer governo estrangeiro, criminoso, hacker ou hobbista que construir um. Se em vez disto construirmos nossas redes celulares estejam seguras contra esse tipo de ataque, então estamos à salvo de todos essas ameaças”.

Lucas Teixeira é desenvolvedor, administrador de sistemas e pesquisador. Atua como diretor técnico da Coding Rights, sendo editor do Boletim Antivigilância e um dos criadores do projeto Oficina Antivigilância. Guiado pelo espírito comunitário, ele tem experiência de trabalho em projetos colaborativos e voluntários sobre privacidade, liberdade de expressão, software livre, agroecologia e cultura livre. Também tem desenvolvido métodos de oficinas para treinamento em segurança digital; produzido e traduzido guias e plataformas sobre o tópico.

Tags: android, Boletim13, cell-site simulator, celular, IMSI catcher, Lucas Teixeira, stingray

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo

Mais conteúdo sobre

- Privacidade e Políticas Públicas