Manuais e Guias, Tecnologias de Vigilância e Antivigilância

Trackers: os grandes stalkers da Web

09/11/2015

Por Lucas Teixeira | #Boletim12

“Se trata de uma vigilância que opera menos com o olhar do que com sistemas informacionais; menos sobre corpos do que sobre dados e rastros; menos com o fim de corrigir e reformar do que com o fim de antecipar tendências, preferências, interesses. Trata-se, assim, de um dispositivo a um só tempo epistêmico, individualizante, taxonômico e performativo.”

— Fernanda Bruno – Máquinas de Ser, Modos de Ver

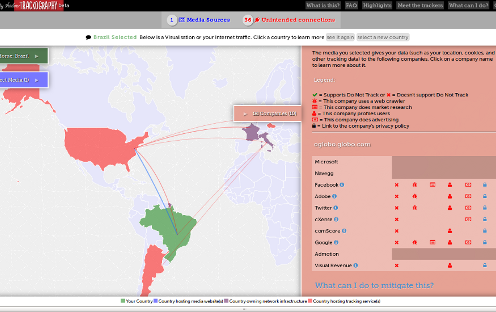

Edward Snowden disse para o The Guardian (ou para seus leitores): “no momento em que você lê isso online, o governo dos EUA toma nota”. Mas ao mesmo tempo, uma dúzia de empresas (uma australiana e as outras nos EUA) também estão interessadas na sua visita ao jornal britânico.

É o que nos mostra o Trackography, projeto do Tactical Tech Collective para mapear a indústria de trackers, imagens e trechos de código inseridos dentro de sites para registrar a presença e o comportamento de visitantes. “Essas empresas são capazes de nos rastrear atráves de cookies e outras tecnologias. Em particular, elas podem registrar o conteúdo que nós vemos em uma determinada página web, os links nos quais clicamos, os movimentos de rolagem do mouse e quanto tempo nós permanecemos em uma página”, diz o site da ferramenta. “Na maior parte dos casos, eles podem até saber os termos da busca que fizemos para alcançar aquela página, bem como as várias outras páginas web que acessamos antes e depois”.

Desenvolvido pela pesquisadora Maria Xynou e por Claudio Agosti, co-fundador da plataforma de whistleblowing GlobaLeaks, o projeto contou com a colaboração voluntária de várias pessoas ao redor do mundo, rodando um script para acessar e analisar as conexões de dezenas de sites de jornais compilados pela equipe.

O que fazer então?

Algumas extensões de navegador impedem que os códigos e imagens de tracking sejam carregados. Instalá-las é um passo simples para deixar sua navegação muito mais a salvo das empresas trackers.

O uBlock (Firefox, Chrome, Opera) bloqueia scripts e imagens de propaganda, monitoramento e malware com base em listas de sites mantida por grupos voluntários, como a EasyList e a Malware Domain List.

Já o Privacy Badger não bloqueia com base em uma lista, e sim com um algoritmo que detecta de forma inteligente quando os scripts armazenam dados de identificação (como ID’s únicos) em cookies. Inicialmente receptivo, o “texugo da privacidade” passa a rejeitar scripts de domínios que ele acha que estão fazendo monitoramento, ou somente descarta os cookies quando bloquear scripts pode quebrar o site. Também é fácil customizar essas configurações para domínios em particular que você queira (des)bloquear.

Combinando a grande abrangência das listas do uBlock (cuja versão “Origin”, mantida pela comunidade original, é a que recomendamos) com a habilidade do Privacy Badger em detectar tecnologias mais sutis de bisbilhotice, conseguimos melhorar tremendamente a proteção contra trackers sem mexer na experiência de navegação.

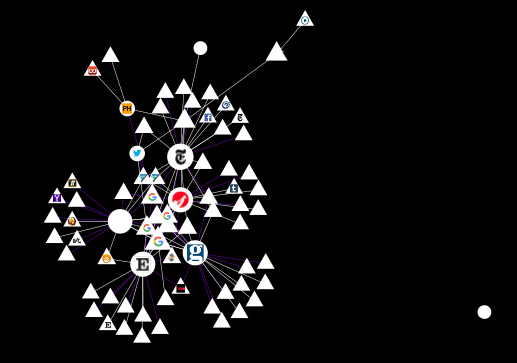

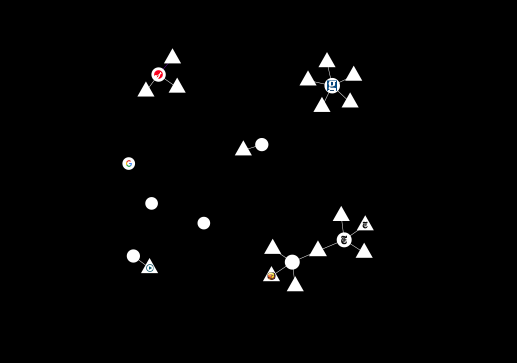

Com a extensão Lightbeam, que pode ser instalada no Mozilla Firefox, fizemos testes de navegação antes / depois por alguns jornais (Folha de S.Paulo, Clarín, EL PAÍS, The Guardian, The New York Times, Wikileaks) e com alguns outros sites variados (Google, Twitter, um site pornô, a Narcóticos Anônimos e um site brasileiro de ajuda para quem pensa em suicídio).

Como se pode ver, o emaranhado de ligações que permitem a essas empresas saber que todas essas visitas foram feitas pela mesma pessoa é quase toda desmontada.

Para quem quer um controle ainda maior, a extensão NoScript bloqueia todos os javascripts por padrão, e você então habilita só os domínios que que desejar. Hoje em dia, uma boa quantidade de sites quebra o layout ou não funciona dinamicamente sem javascript, então às vezes é preciso gastar algum tempo ajustando as permissões. Um nível além, há o µMatrix (Firefox, Chrome, Opera), que permite selecionar com ainda mais precisão com que que tipo de funcionalidade (scripts, imagens, cookies, CSS, plugins) cada domínio (“apis.google.com”, “j38fikflryjgj.cloudfront.net”, “uol.com.br”) pode interagir.

Ainda assim, seu navegador é um fofoqueiro

Mesmo com o javascript totalmente desabilitado, cada vez que seu navegador acessa um link, manda para o servidor que o hospeda várias informações sobre o sistema como o tamanho em pixels da janela do navegador, a versão do software e do sistema operacional (o User-Agent e a página através da qual você chegou no link (o referrer). Truques adicionais permitem saber a lista de fontes e plugins instalados. Como há uma grande variação entre todos esses dados, a configuração específica de cada pessoa é muito facilmente destacada da multidão de navegadores acessando a Internet.

A ferramenta Panopticlick, da EFF, nos mostra isso de forma bem clara ao calcular o quão única é a configuração do seu navegador em comparação com todas as outras pessoas que já visitaram o site.

A solução mais simples para tornar sua navegação menos identificável por esses parâmetros é usar o Navegador Tor. Além de encaminhar suas conexões pela rede Tor, impedindo a localização geográfica e o cruzamento com outras conexões feitas pos outros navegadores na mesma máquina, há várias configurações feitas para diminuir ao máximo essas variáveis que podem ser usadas como o que a ciência da computação chama de “quasi-identificadores” — até mesmo avisando do risco de se diferenciar se você redimensionar a janela.

Também há como agregar essas e outas funcionalidades ao seu navegador. As extensões recomendadas na página Melhorando sua Navegação na Rede do Riseup cobrem bem a gama de possibilidades. O µMatrix, apresentado ali em cima, também permite ocultar o referrer e o User-Agent por website ou para todos de uma vez.

Mas e o modo privado?

O modo privado (ou incognito) hoje em dia está presente em todos os navegadores, mas a proteção que ele oferece contra trackers é pequena: todos os recursos das páginas são baixados, os scripts rodam, mas os cookies que eles deixam são apagados quando você fecha a janela.

Os métodos tradicionais de atribuir várias visitas à mesma pessoa — deixando cookies com identificadores únicos — pára de funcionar, mas todas as informações excessivas que permitem fingerprinting, as ações que você faz após um login, o histórico de navegação dentro de uma mesma sessão (antes de fechar a janela) e as ações individuais dentro de cada página ainda são tão expostas quanto antes.

A maior utilidade desse modo não é proteger a navegação de trackers e sim de outras pessoas com acesso ao computador. A Google e o Facebook ainda devem poder saber que você acessou o site pornô, mas não sua família ou suas colegas. Ainda assim, atividades mais sensíveis podem ser inadequadas: análises mais elaboradas da memória e do disco podem facilmente revelar os dados mesmo assim, e computadores públicos podem facilmente ser infectados com malware espião.

EDIÇÃO (2015-11-09): O Mozilla Firefox passará a incluir algumas proteções contra trackers no modo privado.

Tags: boletim12, dados pessoais, ferramentas, Lucas Teixeira, navegador, trackers

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo

Mais conteúdo sobre

- Privacidade e Políticas Públicas