Ferramentas diversas, Oficinas e Ferramentas, Tecnologias de Vigilância e Antivigilância

Antivigilância no Android

09/11/2015

Por GPoPAI | #Boletim12

Os ataques a dispositivos Android crescem vertiginosamente a cada ano. Como se não bastasse, a ameaça à privacidade do usuário não advém somente de agentes externos, uma vez que os próprios aparelhos já trazem aplicações e componentes dentro de si, com a função exclusiva de monitorar e controlar os dados do usuário.

Deve-se admitir que não há capacidade de se proteger de todos os agentes de maneira generalizada; para isso, baseando-se em uma estruturação de segurança moldada pelo modelo de ameaças, deve-se buscar defesas contra ataques automatizados, que possibilitem uma vigilância massificada.

É praticamente impossível criar um celular seguro e que permita ter suas funcionalidades usufruídas, entretanto há sistemas e aplicativos que tornam possíveis a proteção do usuário, sendo que no momento da escolha destes, deve-se buscar que sejam livres, pois não somente possibilitam que o usuário leia o código fonte, para averiguar a existência de trechos maliciosos, como também permitem auditorias do mesmo.

Mostrar-se-á a seguir, uma exposição sumária das dificuldades de segurança existentes no sistema Android, bem como algumas das medidas imprescindíveis para o aumento da proteção do usuário contra o tipo de ameaça supracitado.

Estrutura do Android

A estrutura básica de um celular Android se divide nas camadas de:

- hardware;

- firmware;

- bootloader;

- modem (baseband);

- Sistema Android.

Hardware: Trata-se da combinação das peças físicas do dispositivo. Poucas são as alternativas livres, se é que alguma possa se dizer como tal, uma vez que se limita a projetos como Openmoko e Project Ara, sendo que o segundo possui apenas o código aberto, sem usufruir as liberdades definidas pelo software livre, e ambos não são de fato comercializados em larga escala até a data presente.

Firmware: São softwares de base escritos comumente em áreas de “somente-leitura” da memória do dispositivo, dessa forma, por serem desenvolvidos por empresas proprietárias, os mesmos também o são, havendo poucos casos em que a empresa disponibilize sequer o código dos mesmos, que dirá a possibilidade de substituí-los.

Bootloader: Conjunto de sistemas com função de inicializar o sistema operacional, sendo que cada etapa pode ser de código aberto, porém, como o bootloader costuma ser assinado com uma chave criptográfica inerente ao dispositivo, é impossível rodar um bootloader cujas assinaturas não batam, assim torna-se igualmente impossível rodar quaisquer outros bootloaders.

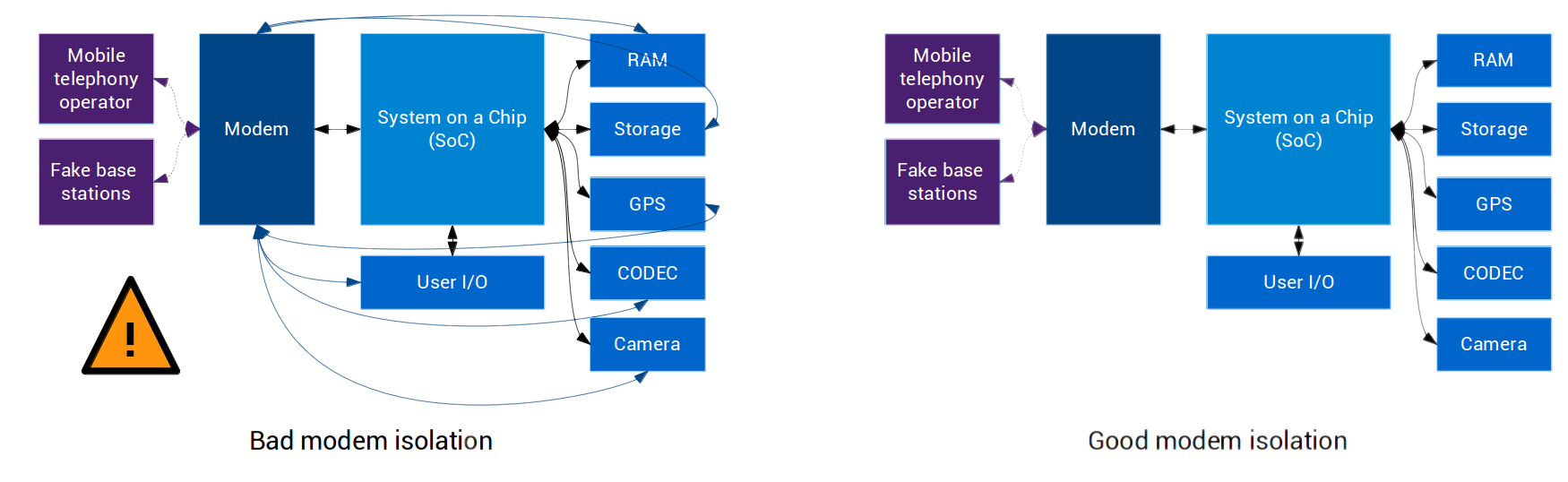

Modem: Componente proprietário essencial para a utilização das funções de telefonia móvel do dispositivo. O usuário não tem acesso a esse componente, logo, não é possível desativá-lo ou gerenciá-lo de qualquer forma, assim só é possível garantir alguma proteção se houver certeza do isolamento deste componente para com os demais, sem o devido isolamento é possível o acesso remoto a componentes cruciais do dispositivo, como microfone, câmera e GPS.

Existe alternativa ao modelo de baseband proprietário, mas não é certificada para trabalhar com os sistemas de telecomunicação implantados.

Mal isolamento do baseband vs. bom isolamento do baseband. Fonte: http://www.replicant.us/freedom-privacy-security-issues.php

Sistema Android: Sistema operacional da Google baseado no kernel Linux e de código majoritariamente aberto. Camada de maior importância ao tratar-se da segurança, privacidade e liberdade dos usuários, pois é nessa camada que há interação dos mesmos com o aparelho. Apesar do sistema que vem com o celular apresentar um grande conjunto de aplicações proprietárias que monitoram seus usuários, é possível que o usuário interfira nessa camada, podendo até substituir o sistema padrão por uma alternativa que lhe agrade, isto é, se ele estiver disposto a abrir mão da suposta “garantia”.

Recomendações

Para se proteger do processo de vigilância massificada, não basta apenas uma configuração no celular; é preciso que se siga os seguintes passos:

- Escolha do aparelho celular: busque aparelhos que façam um maior isolamento possível de seus modems para com o resto do sistema, de preferencia e possível, utilize equipamentos desprovidos de sistema de telefonia móvel (ex: tablet).

- Instalação de uma ROM: procure instalar em seu aparelho ROMs de código aberto e livre, preferencialmente sem relações de dependência para com os serviços oferecidos pela Google.

- Configuração: com o sistema instalado, antes de fazer qualquer acesso à internet, tenha certeza de configurar ferramentas de anonimato na rede (Orbot, VPN). Caso o sistema instalado possua um gerenciador de privacidade (Appops), configure-o de maneira a evitar quaisquer serviços de terceiros que requisitem acesso a componentes não condizentes com suas funcionalidades. se o sistema for capaz de criptografar o disco em seu menu de configurações, não deixe de fazê-lo.

- Teclado: substitua o teclado padrão por alternativas que dependam do menor número de permissões; uma boa sugestão é o Hacker’s Keyboard.

- Loja: afim de manter a segurança do seu sistema, busque sempre utilizar aplicativos livres, para tanto, faça uso de lojas como F-Droid, que disponibilizam apenas aplicativos de código livre e avisam caso o mesmo possua alguma biblioteca que monitore o uso do aplicativo pelo usuário.

Existem muitas recomendações além dessas apresentadas, contudo depende sempre do uso para o qual o aparelho celular será destinado, sendo que cada uso apresenta possíveis vulnerabilidades que devem ser tratadas cada qual à sua forma.

Tags: android, boletim12, gpopai, mobile, software livre, vigilância em massa

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo

Mais conteúdo sobre

- Privacidade e Políticas Públicas