Tecnologias de Vigilância e Antivigilância

Hacking Team é hackeada e tem seus documentos vazados

10/07/2015

Por Amarela | #Boletim11

Hacking Team é uma empresa italiana de tecnologia conhecida por desenvolver e vender ferramentas de vigilância para governos, ajudando instituições policiais a interceptar dispositivos móveis e espionar cidadãos e cidadãs em todo o mundo (como mostra o vídeo da empresa acima). Fundada em 2003, a empresa afirma que seus sistemas “são desenhados para combater o crime e o terrorismo“, no entanto, no último domingo, dia 5 de julho, um enorme vazamento com 400GB de documentos, revelam novos detalhes sobre as atividades da empresa, e comprovam o que pesquisadores, pesquisadoras, ativistas de direitos digitais e especialistas em segurança da informação já vinham apontando e investigando.

A Hacking Team começou a atrair a atenção da comunidade de segurança e de privacidade em 2011, quando o Wikileaks publicou documentos descrevendo o funcionamento de programas (spywares) que a empresa oferecia a agencias governamentais em 2008. Em 2012, a HT voltou aos holofotes quando uma de suas ferramentas – o spyware chamado RCS (Remote Control System) – foi usada contra um popular grupo de mídia cidadã do Marrocos, e também contra Ahmed Mansoor, um ativista de direitos humanos baseado nos Emirados Árabes Unidos (EAU). A partir desses indícios, em 2013, a organização Reporters Without Borders nomeou a Hacking Team como uma empresa inimiga da Internet, junto com 4 outras, Gamma Group, Trovicor, Amesys e Blue Coat Systems, por decidirem vender seus produtos para regimes autoritários.

Mas foi em 2014, com os vazamentos feitos pelo The Intercept, e o relatório publicado pelo The Citizen Lab, que informações mais completas e acuradas sobre a empresa e suas ferramentas foram conhecidas. O relatório listou 21 países com os quais a empresa negociava, entre eles diversos regimes repressivos ou notadamente conhecidos por violar direitos humanos, como Azerbaijão, Egito, Etiópia, Arábia Saudita e Sudão, além de países da América Latina e Caribe, como Colômbia, México e Panamá. A pesquisa do Citizen Lab também revelou como os governos utilizavam o spyware RCS e se utilizavam de brechas de segurança em softwares.

A Hacking Team fez diversas declarações sobre a maneira ética com que conduz suas negociações, especialmente no que tange a análise de clientes e o impacto de seus produtos no âmbito dos direitos humanos. A empresa chegou a afirmar que não vende suas ferramentas para “agentes independentes“; que todas as suas vendas são revisadas por um grupo de engenheiros e advogados que possuem poder de veto; e que leva em consideração relatórios sobre a possibilidade de seus clientes usar as ferramentas para violar direitos humanos. No entanto, o relatório parece chegar a outras conclusões: há inúmeros indícios do uso de ferramentas da empresa para adquirir vantagens políticas e espionar grupos de mídia e ativistas; há indícios de que a empresa negocia com regimes repressores e autoritários; e em relação ao conselho externo que orienta as vendas, a empresa não é transparente e existem poucas informações disponíveis sobre seus membros e seus processos.

HACKED TEAM

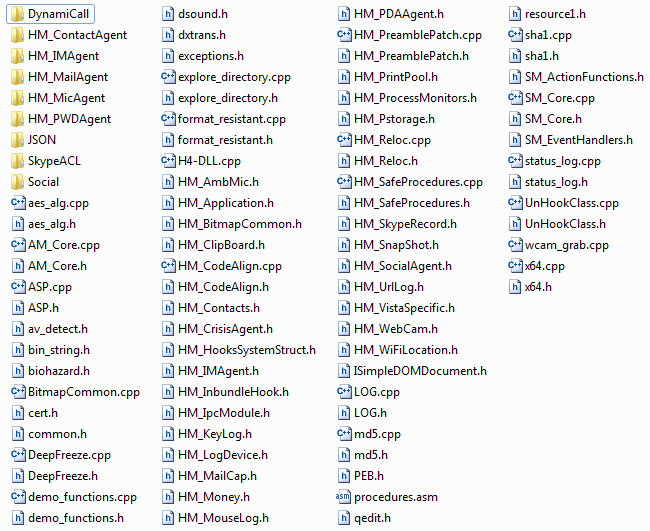

Com o vazamento massivo ocorrido no dia 5, ainda mais informações sobre a empresa e seus negócios vieram a público. Os diversos documentos revelam listas de clientes, preços pagos pelos governos e que tipos de ferramentas de espionagem foram adquiridas pelas agências policiais que negociavam com a HT. Até os códigos fonte das ferramentas vendidas pela empresa foram expostos, possibilitando entender como elas eram usadas para invadir e monitorar sistemas como Windows, Windows Phone, Windows Mobile, Mac OSX, iOS, Linux, Android, BlackBerry OS e Symbia. Os códigos foram parar no GitHub, e uma primeira análise pode ser encontrada aqui (em inglês).

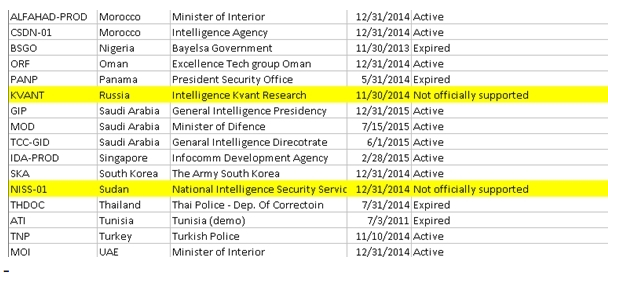

Os documentos parecem legitimar boa parte da pesquisa e conclusões chegadas pelo The Citizen Lab, mas revelam que a lista de clientes da empresa é ainda maior. Além disso, nesse primeiro momento, um dos documentos mais relevantes é o polêmico invoice que parece comprovar que a empresa, de fato, vendeu ferramentas de espionagem para o Sudão, violando o embargo da ONU em relação a venda de armas para o país. E como o Sudão foi classificado como um estado patrocinador de terrorismo entre 2012 e 2014, há também a possibilidade da HT ter violado a proibição americana de dar apoio material ao terrorismo, como aponta a EFF. Outro documento mostra uma lista de contratos da empresa com diversos países. Enquanto alguns aparecem como “Ativo” ou “Expirado”, o Sudão e Rússia aparecem com a etiqueta “não apoiado oficialmente”.

Em um email datado de 8 de junho de 2015, o CEO da empresa, David Vincenzetti, brinca com seus colegas sobre um possível vazamento, e descreve o seu produto como a “tecnologia mais maligna do mundo”.

A few weeks ago Hacking Team’s co-founder joked in emails about how bad a leak would be for his company. Oh dear… pic.twitter.com/AIdOJK3ArG

— Ryan Gallagher (@rj_gallagher) July 6, 2015

Ainda em outro email, Vincenzetti aponta a rede TOR como uma das piores ameaças (para os seus negócios, talvez), e “não consegue escrever” (!) o que pensa sobre a Electronic Frontier Foundation (EFF), instituição que combate fortemente a vigilância na internet.

Wow, HackingTeam’s CEO David Vincenzetti REALLY CAN’T **WRITE** what he thinks of the EFF. pic.twitter.com/LHLZM6ZwND

— Sina Khanifar (@sinak) July 6, 2015

Mas para além da ironia e das curiosidades, o vazamento traz novas preocupações em relação a espionagem governamental e ao mercado de ciberespionagem internacional. O arquivo é enorme e recheado de documentos que precisam ser averiguados com cuidado, e é provável que ao longo das próximas semanas, mais informações e análises sejam publicadas.

Não está claro ainda quem seria a pessoa ou grupo responsável pelo vazamento, mas o perfil do twitter Phineas Fisher parece ter reivindicado a autoria. É a mesma pessoa responsável pelo vazamento de 40GB de documentos do Gamma Group no ano passado.

AMÉRICA LATINA

De acordo com os documentos vazados, o México aparece como um dos principais clientes da empresa, seguido de Itália, Marrocos, Arábia Saudita e Chile, para ficar nos cinco primeiros. O país pagou mais de $6.3 milhões, e diversos estados contrataram os serviços da HT, entre eles Queretaro, Puebla, Campeche, Yucatan, Durango, Jalisco, Tamaulipas, e Estado do México, sendo o Ministério do Interior mexicano o cliente mais recorrente. O Ministro do Interior negou que o atual governo mexicano tenha comprado softwares de espionagem, no entanto, entre os documentos vazados consta um registro de compra de abril, no valor de $224,000, feita pelo CISEN (Centro de Investigação e Segurança Nacional), órgão de inteligência civil a serviço do Estado. Há a suspeita também de que alguns estados tenham comprado ferramentas do grupo italiano de forma ilegal.

Uma matéria do The Intercept revela que, em um email de 2011, um oficial do DEA (Drug Enforcement Administration) diz a um funcionário da Hacking Team que o seu pedido de orçamento para adquirir o RCS foi negado por considerarem o sistema “muito controverso”, mas que estaria trabalhando no “foreign angle” (“ângulo estrangeiro”). Em outro email, um funcionário da empresa coloca: “Em relação ao foreign angle, imagino que Katie [DEA] esteja se referindo ao fato de que eles, enquanto DEA, poderiam comprar o RCS para outros países (Colômbia), onde é menos problemático usá-lo”. Ainda de acordo com The Intercept, a compra foi concretizada em 2012, e a ferramenta parece ter sido usada principalmente em conjunto com autoridades colombianas. A Robotec, empresa que administra diversas vendas da Hacking Team na América Latina, também menciona clientes na Colômbia usando financiamento do DEA. Navegando pelos documentos, também é possível achar este email, que comprova que houve instalações do RCS na Colômbia e no Equador.

Outro email revelador é o enviado por um funcionário da Hacking Team, Eduardo Pardo, que atua localmente na América Latina. Pardo comenta, em 9 de junho de 2015, que uma ferramenta recentemente adquirida pelo DEA irá receber todo o tráfego dos provedores de serviço de internet da Colômbia (“will receive all the traffic for Colombian’s ISPs”). O email também sugere que o DEA já possui e usa a ferramenta RCS da HT na embaixada americana em Bogotá.

Very interesting Hacking Team email on US DEA using spy tech "that will receive all the traffic for Columbian ISPs": pic.twitter.com/HBJG70Ymaj

— Ryan Gallagher (@rj_gallagher) July 6, 2015

Poucos dias após o vazamento, diversos grupos da sociedade civil da América Latina se posicionaram e redigiram uma nota pedindo maior fiscalizando em relação as tecnologias de vigilância, e rechaçando a livre compra e venda das mesmas, uma vez que colocam em risco direitos humanos na região. Segundo a nota, seis países da América Latina seriam clientes da HT, Chile, Colômbia, Equador, Honduras, México, e Panamá, e agências como a Policía de Investigaciones de Chile (PDI), a Secretaría de Inteligencia de Ecuador (SENAIN), a Dirección de Inteligencia Policial de Colombia (DIPOL), e o Centro de Investigación y Seguridad Nacional de México (CISEN), teriam adquirido licenças do software RCS.

Assinam a nota 13 organizações: Artículo 19 (México e Centroamérica), ACI-Participa (Honduras), Contingente MX (México), Derechos Digitales (América Latina), Enjambre Digital (México), Electronic Frontier Foundation, RedPato2 (Colômbia), R3D Red en Defensa de los Derechos Digitales (México), Fundación Karisma (Colômbia), Hiperderecho (Perú), Asociación por los Derechos Civiles (Argentina), Fundación para la Libertad de Prensa (Colômbia).

BRASIL

Apesar de não constar na nota elaborada pelos grupos da sociedade civil da América Latina, uma análise mais atenta dos documentos parece não deixar dúvidas sobre a existência de relações comerciais entre órgãos brasileiros e a Hacking Team. Há, por exemplo, diversos emails trocados entre funcionários da HT, funcionários de uma empresa brasileira chamada YasNiTech, e um agente da Polícia Federal brasileira. Há, também, entre os documentos, uma fatura em nome da YasNitech.

Não é possível afirmar qual é exatamente o papel da YasNiTech na negociação entre o Governo Brasileiro e a empresa italiana, mas um email enviado pelo Diretor Técnico da YasNiTech, Luca Gabrielli, com diversas queixas sobre a atuação HT no país, parece indicar que as empresas são parceiras na negociação com a Polícia Federal.

Seja como for, se os documentos vazados forem autênticos, o que se pode perceber é que a Polícia Federal do Brasil já possui a ferramenta RCS e, provavelmente, já faz uso dela. Em uma das correspondências, intitulada “RCS”, Eduardo Pardo, engenheiro da Hacking Team, passa instruções de uso para um agente da PF. Copiado no email está também Toni Meneses, funcionário da YasNiTech.

Em outra troca de emails, a equipe da Hacking Team conversa sobre orientações que devem ser passadas para a Polícia Federal para que faça bom uso da ferramenta. Em um dos emails, o funcionário Eduardo Pardo afirma que a Polícia Federal conseguiu autorização judicial para utilizar a ferramenta por 15 dias, em 17 telefones-alvo, entre Androids e BlackBerrys.

Além da Polícia Federal, outras agências e órgãos brasileiros aparecem nos emails (ou sendo citadas, ou empreendendo conversas com o time da empresa italiana), como a Agência Brasileira de Informação (ABIN), o Centro de Inteligência do Exército (CIE), a Polícia Civil do Rio de Janeiro (CINPOL e DRCI), Polícia Militar do Rio de Janeiro, Polícia Civil de São Paulo, Polícia Militar do Distrito Federal, Ministério da Justiça e a Procuradoria Geral da República, mas não é possível afirmar se compraram ferramentas da Hacking Team ou mesmo se tiveram qualquer contato com a empresa.

Contudo, diante da extensão do material vazado e do pouco que foi analisado no Brasil, é possível que muitos dos documentos referentes ao país ainda estejam por ser revelados, e que mais informações sobre os negócios da Hacking Team no Brasil, e sobre como o governo e as autoridades brasileiras vem utilizando tecnologias de vigilância digital apareçam.

Quem quiser contribuir para a análise, verificação dos documentos e publicização das informações relativas ao Brasil, a Oficina Antivigilância está aberta a colaborações.

Existem várias formas de acessar os 400GB de documentos vazados: é possível baixá-los em um só arquivo, via torrent (magnetic link via Partido Pirata); é possível baixar os arquivos separadamente no site do Transparency Toolkit; ou simplesmente navegar pelos emails a partir da ferramenta de busca do Wikileaks (nesse último caso, tente buscar por “”dpf.gov.br”, “Brenda” (codinome do Brasil), “Brasil”, “Brasile”, “Brazil”).

Tags: Amarela, boletim11, brasil, Colombia, hacked team, hacking team, México, RCS, Remote Control System, spyware, Sudão, vazamento

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo

Mais conteúdo sobre

- Privacidade e Políticas Públicas