Tecnologias de Vigilância e Antivigilância

A saga do Truecrypt

17/06/2015

Por Lucas Teixeira | #Boletim11

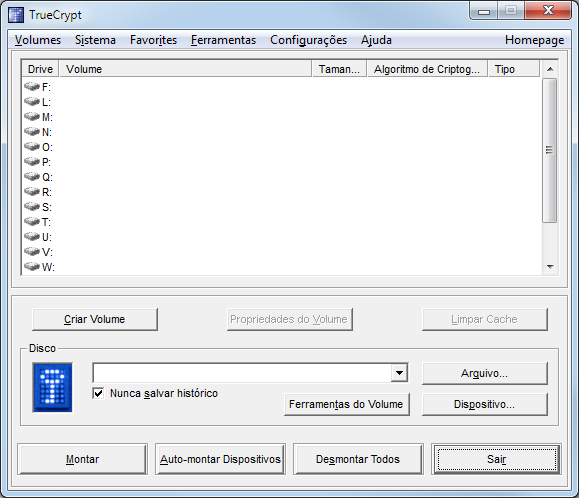

O Truecrypt é uma ferramenta que permite criar um “disco virtual criptografado” dentro de um arquivo ou criptografar partições e HD’s inteiros. Lançado em 2004, o software foi desenvolvido por uma equipe desconhecida, mas ganhou a confiança de profissionais de segurança do mundo inteiro (inclusive Edward Snowden) como uma das opções mais seguras (e a única com suporte simultâneo ao GNU/Linux, Windows e Mac OS X).

Em 28 de maio de 2014, porém, a confiança foi criticamente abalada: a página oficial do projeto, truecrypt.org, foi tirada do ar e substituída com um aviso de que o software não era mais seguro.

Até agora, não há certeza sobre o que aconteceu; a razão oficial publicada na página (e a recomendação para migrar para ferramentas proprietárias como o Bitlocker da Microsoft) não convenceram muita gente, e em tempos pós-Snowden circularam rumores de que a equipe havia sido forçada a sabotar seu próprio software.

Nesse artigo, revemos o passado do Truecrypt, suas promessas de segurança e o que está sendo feito a partir de agora com o legado do software que é usado ao redor do mundo para proteger arquivos contra roubo ou espionagem.

Um sonho cypherpunk: criptografia para as massas

O histórico do Truecrypt é muito positivo no que tange sua segurança.

O software foi posto à prova, por exemplo, quando o banqueiro brasileiro Daniel Dantas teve seu computador apreendido pela polícia brasileira em 2008 durante a Operação Satyagraha. O FBI, convocado para ajudar na quebra da senha, usou suas técnicas de cracking durante 12 meses sem sucesso, segundo o jornal britânico The Register.

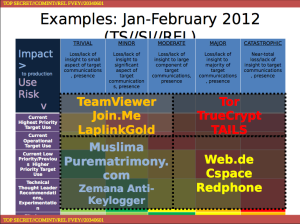

Dentre os documentos vazados por Edward Snowden, não há nenhuma evidência de que a NSA e o resto dos Cinco Olhos consigam quebrar o Truecrypt sem usar os métodos tradicionais de força bruta – pelo contrário. Um slide datado de 2012 classifica o impacto da ferramenta sobre as ações da Agência de Segurança Nacional como “catastrófico: falta quase total de insight para atingir as comunicações”.

Snowden inclusive a ensinou em uma cryptoparty que ajudou a organizar no Havaí meses antes de entregar milhares de documentos internos da NSA para Glenn Greenwald.

O próprio vazamento dos documentos, que expõem a vigilância massiva, foi possibilitado, ao menos em parte, pela ferramenta – o companheiro de Glenn, David Miranda, carregava um HD externo protegido com Truecrypt de Berlim para o Rio de Janeiro quando foi detido em um aeroporto de Londres. O disco foi apreendido pelo governo britânico, mas tanto Glenn quanto a colaboradora do jornal The Guardian, Naomi Colvin, concluíram que as tentativas de quebrar a criptografia foram infrutíferas.

Auditoria de segurança: caça aos bugs

Ainda assim, o TrueCrypt sempre teve suas contradições. Apesar de ter seu código-fonte publicado, os termos legais de sua licença não o fazem ser considerado software livre. Seus desenvolvedores eram desconhecidos, e trabalhavam por trás do nome “TrueCrypt Foundation”.

Além disso, até o momento em que foi abandonado, o software nunca havia sido auditado por uma equipe competente de experts de segurança.

Após o estranho aviso do fim do desenvolvimento, pairou no ar a suspeita de que o software teria – ou que sua equipe estaria sendo forçada a colocar – um backdoor, uma “porta dos fundos” que permitisse burlar a proteção matemática dos arquivos.

As dúvidas à respeito da integridade do software levaram Matthew Green a conduzir uma auditoria pública de seu código-fonte. Matthew, que é professor de ciência da computação da Universidade John Hopkins (Maryland, EUA) e respeitado no meio acadêmico da segurança, se uniu a outros profissionais da área e, através de financiamento colaborativo, conseguiu recursos pra revisar os aspectos legais da licença do software, procurar bugs de segurança e analisar a parte puramente criptográfica da proteção dos dados.

As fases I e II da auditoria foram concluídas; nenhum backdoor foi encontrado e Matthew descreveu o Truecrypt como “um software de criptografia relativamente bem feito”. Algumas falhas significativas foram encontradas – quase toda auditoria desencava algumas delas – mas nenhuma compromete gravemente a segurança do produto na maior parte dos casos.

Presente e futuro: TCNext, VeraCrypt e CipherShed

Através de um esforço colaborativo, as versões 7.1a em quase todas as línguas e plataformas foram resgatadas e reunidas no site TCNext. Essa é a última versão lançada pela Truecrypt Foundation antes de abandonar o projeto. Após a auditoria (cujo alvo foi justamente essa versão), essa parece uma opção segura para quem não é um alvo direto de poderes estatais ou máfias com recursos computacionais.

O guia Security in a Box tem instruções de como baixar, instalar e usar o Truecrypt.

Já o VeraCrypt foi criado pela empresa francesa IDRIX quase um ano antes do anúncio de descontinuação do Truecrypt, baseado em seu código-fonte mas com uma série de mudanças; as principais são mais iterações dos algoritmos de criptografia para tornar ataques de força bruta mais lentos e melhorias de performance em processadores com mais de um núcleo. As falhas encontradas na auditoria também foram consertadas.

Os dois softwares são incompatíveis pois o VeraCrypt trabalha com um formato de volume ligeiramente diferente, mas há suporte para ler e converter volumes Truecrypt pré-existentes.

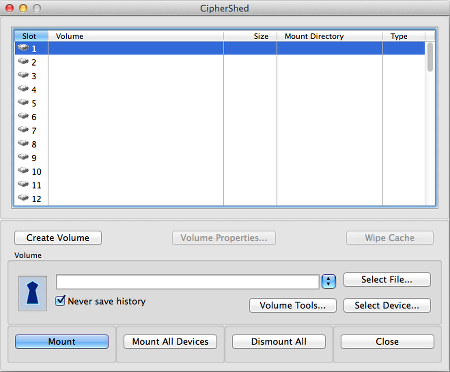

O CipherShed, por sua vez, é uma iniciativa comunitária para continuar o desenvolvimento do Truecrypt. Seu desenvolvimento é feito por um “Comitê de Gerenciamento de Projeto” composto por “uma equipe diversa apaixonada por criptografia, segurança da informação e pela internet como um todo”, e conta com nomes conhecidos.

O projeto é ligado ao TCNext, e um dos membros do comitê explica, a partir de uma dúvida levantada em seu fórum, as medidas que o grupo toma para impedir (ou tornar inútil) a infiltração da NSA ou outras agências de inteligência para tomar decisões de implementação que enfraqueçam o software: por conta das circunstâncias da criação do projeto (uma possível coerção da Truecrypt Foundation), a arquitetura do comitê foi pensada desde o início para resistir a esses ataques. Suas reuniões sensíveis são sempre feitas por voz; os membros do comitê são obrigatoriamente não-anônimos; e o Open Crypto Audit (o projeto que fez a auditoria do Truecrypt) será encarregado de revisar também o código modificado do CipherShed quando ele se tornar mais estável.

Parte do comitê é a “Equipe de Segurança”, atualmente composto por quatro pessoas com experiência em segurança da informação e encarregadas de “garantir a segurança acima de qualquer outro objetivo do CipherShed”.

O objetivo da versão 0.7.3 é somente lançar o software original com o novo nome e logo; até a versão 1.0 a equipe quer resolver os problemas de licenciamento e patentes, resolver as falhas de segurança encontradas pela Open Crypto Audit e finalmente lançar o CipherShed sob uma licença de software livre.

Como cada etapa deve ser acompanhada de revisões e da aprovação do grupo em seus processos internos, bem como produzir binários compilados para Windows, GNU/Linux e Mac OS X, o trabalho final é mais complicado do que parece. Mas a equipe está otimista; após suas considerações sobre as medidas anti-infiltração, Bill Cox diz no fórum: “com práticas de desenvolvimento seguras e auditorias públicas profissionais, creio que podemos trabalhar de uma maneira positiva com qualquer pessoa que apareça para contribuir, quer ela admita que trabalha para a NSA ou não :-)”.

O projeto pode ser acompanhado através do fórum e do GitHub; há uma wiki com detalhes como as pessoas que compõem o comitê e o roteiro de desenvolvimento.

Tags: boletim11, ciphershed, criptografia, Lucas Teixeira, tcnext, truecrypt, veracrypt

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo

Mais conteúdo sobre

- Privacidade e Políticas Públicas