Sem categoria

¿Qué datos tu celular y la red de celular recogen?

02/05/2017

Por Lucas Teixeira | #Boletín15

Introducción

Al pensar acerca de la vigilancia en teléfonos celulares es común que nos imaginemos una persona interviniendo nuestras líneas y escuchando nuestras conversaciones, transcribiendo o tomando notas sobre el contenido, siguiendo nuestros pasos; tal vez un agente de inteligencia de un gobierno o un criminal trabajando desde una fábrica abandonada.

Esa práctica tradicional de la vigilancia “dirigida”, que remite a la Stasi de Alemania Oriental y al modus operandi de las diversas dictaduras que pasaron por el territorio latinoamericano en la segunda mitad del siglo pasado, ciertamente todavía está presente en nuestros días. Pero ese pensamiento a veces eclipsa, principalmente para el público en general, la cantidad de datos delicados que ya se crean, registran, transmiten y procesan a lo largo de todo el camino, desde el celular, pasando por antenas y cables, hasta los servidores de e-mail y mensajes instantáneos y la famosa “nube” (que, a final de cuentas, es “simplemente la computadora de otra persona”).

De la misma manera, al tratar de librarnos de esa vigilancia y proteger nuestras comunicaciones, buscamos soluciones mágicas como la capa de invisibilidad de Harry Potter, que nos harán totalmente indetectables con solo presionar dos o tres botones o instalar un programa. Como veremos en este y en otros artículos del Boletín 15, las protecciones que tenemos a nuestra disposición suelen actuar solamente sobre una parte de esos datos, ya sea por el área en la que pueden actuar o por el hecho de que ciertos intercambios y almacenamientos de datos son necesarios para el propio funcionamiento del sistema.

En este artículo mapeamos los datos que están almacenados o que son recolectados por la infraestructura de comunicación y por los componentes de tu celular durante su funcionamiento normal.

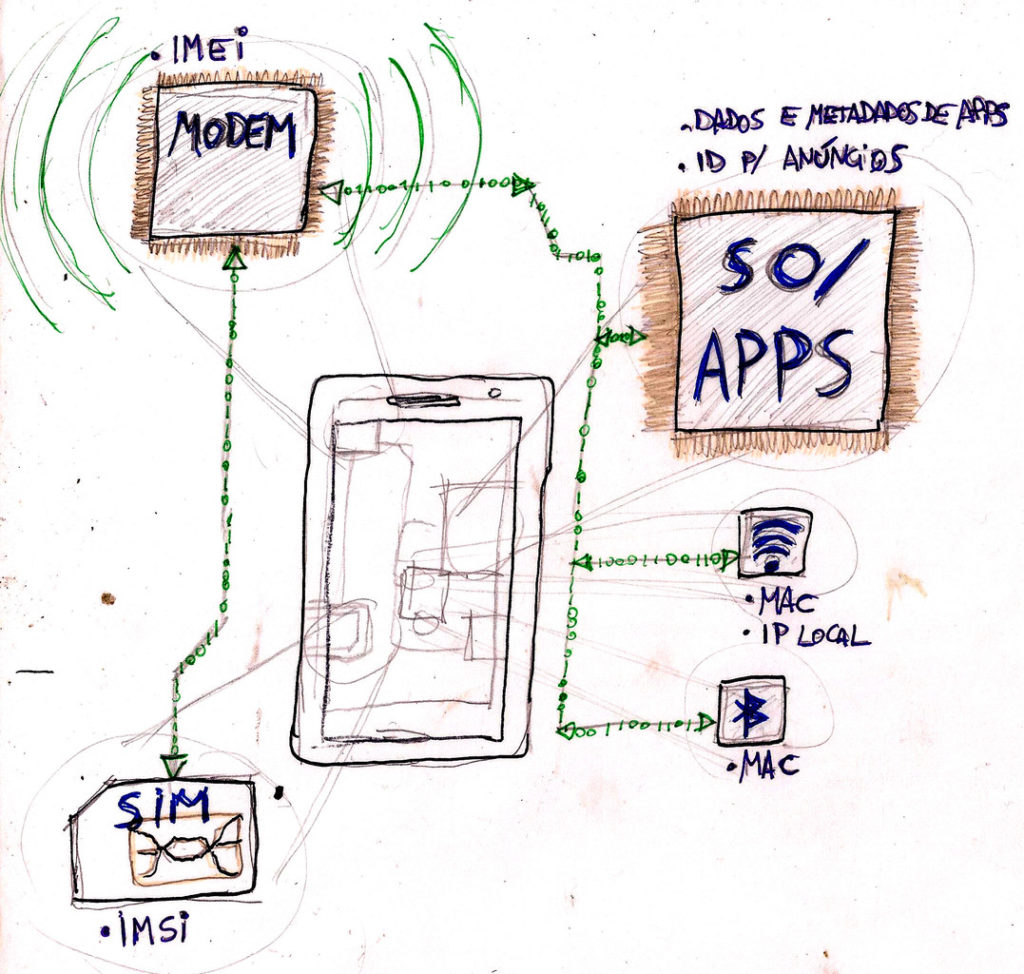

El teléfono por dentro

Nuestros smartphones parecen ser un sistema único, pero detrás de lo visible hay varias CPU, memorias y discos actuando de manera conjunta para que funcionen. La manera como se montan los smartphones, con los “System on a Chip” que ya traen casi todos los componentes condensados en un único chip, hace difícil identificar elementos físicamente, pero es posible identificar tres computadoras principales, cada una con su propio sistema operativo en software o firmware, más los componentes de red, todas almacenando información de identificación importante:

- SIM card: a pesar de que su función principal sea almacenar el IMSI (International Mobile Subscriber Identity)y una clave privada usada para proteger la comunicación con la red celular, cada chip presente en los celulares GSM es una computadora autónoma.

De igual modo que las tarjetas de bancos y otras smartcards, las SIM pueden almacenar varios programas escritos en lenguaje Java Card, que pueden instalarse usando equipos especiales o por la propia operadora de telefonía a través de mensajes SMS de configuración over-the-air (OTA).

El IMSI es un código de identificación vinculado a la persona propietaria de la línea y permite que la operadora sepa que quien está hablando desde un determinado celular es el cliente X y entonces, por ejemplo, pueda descontar créditos o aumentar el valor de la cuenta de esa persona.

- Baseband modem: esta computadora, que es muy semejante y es bastante compatible con los módems presentes en los primeros aparatos celulares, ejecuta un sistema operativo propietario (de código cerrado, propiedad intelectual de las empresas del sector de telecomunicaciones) y mantenido en firmware(no puede sustituirse con facilidad).

En la práctica, eso significa que es una caja negra completa. En su memoria queda registrado el IMEI (International Mobile Equipment Identity), un código que, de manera análoga al IMSI, identifica el aparato celular para la operadora de telefonía. El principal uso del IMEI por parte de las operadoras es para impedir el uso de los celulares robados, lo que se logra a través de listas de esos identificadores mantenidas en colaboración con los(as) propios(as) clientes(as) y/o con departamentos de policía.

- Sistema principal: es la computadora con más poder de procesamiento y almacenamiento, que almacena y ejecuta el sistema operativo principal (Android, iOS, etc.) y todas las aplicaciones que tienes instaladas, actuando como puente entre ellos y los otros componentes, como el baseband modem, las interfaces de red, la pantalla, la cámara y el micrófono, etc.

Como las aplicaciones que se ejecutan en esos sistemas pueden recoger todo tipo de información (y, como sabemos, a veces recogen mucho más de lo necesario para su funcionamiento), la cantidad de identificadores que puede haber aquí es demasiado grande para caber en este artículo. El Código de Publicidad (Android) y el Identificador de Publicidad (iOS) se destacan por ser accesibles por todas las aplicaciones específicamente para permitir la identificación unívoca del celular por parte de los anunciantes. Es posible desactivar el uso de ambos en las configuraciones del celular.

- Wi-fi y Bluetooth:cada uno de esos componentes tiene una “dirección física” específica (la dirección MAC, que significa “Media Access Control”) definida en el momento de su fabricación. Si el aparato tiene wi-fi y/o Bluetooth habilitados, divulga esos identificadores de tanto en tanto, para quien quiera oír, en busca de redes o dispositivos conocidos.

Eso permite que los shoppings puedan seguir a las personas, determinar patrones de comportamiento e identificar clientes específicos. Tanto en Android como en iOS hay maneras de cambiar la dirección MAC presentada por la interfaz wi-fi; el iOS, específicamente, comenzó a usar direcciones descartables generadas aleatoriamente para parte del tráfico desde la versión 8.

¿Telefonía o Internet?

Además de la complejidad de esa estructura de telecomunicaciones está el hecho de que la telefonía e Internet se mezclan incluso a nivel institucional: la convergencia de ambas tecnologías en un mismo teléfono celular hace que sea difícil discernir cuáles aplicaciones o acciones se consideran como telefonía o como conexión a Internet, y todavía más qué datos genera cada una de esas interacciones.

En el gráfico que se presenta a continuación están los principales tipos de actividades comunes en los smartphones, asociados al tipo de servicio necesario para ellas y qué datos se transmiten (explicaremos algunos detalles más adelante):

El camino de la telefonía

A pesar de que hoy en día nuestros smartphones sean “computadoras que por casualidad también hacen llamadas”, el sistema de telefonía celular está intrínsecamente vinculado al funcionamiento del aparato. Ya sea por el hecho de que muchas personas se conectan a Internet mediante 3G/4G/LTE o porque, cada vez más, nuestro número de celular es utilizado como medio de identificación y autenticación (como en el login a través del envío de tokens), el hecho de que alguien raramente haga llamadas y envíe SMS no impide que la operadora de telefonía esté monitoreando su localización 24/7.

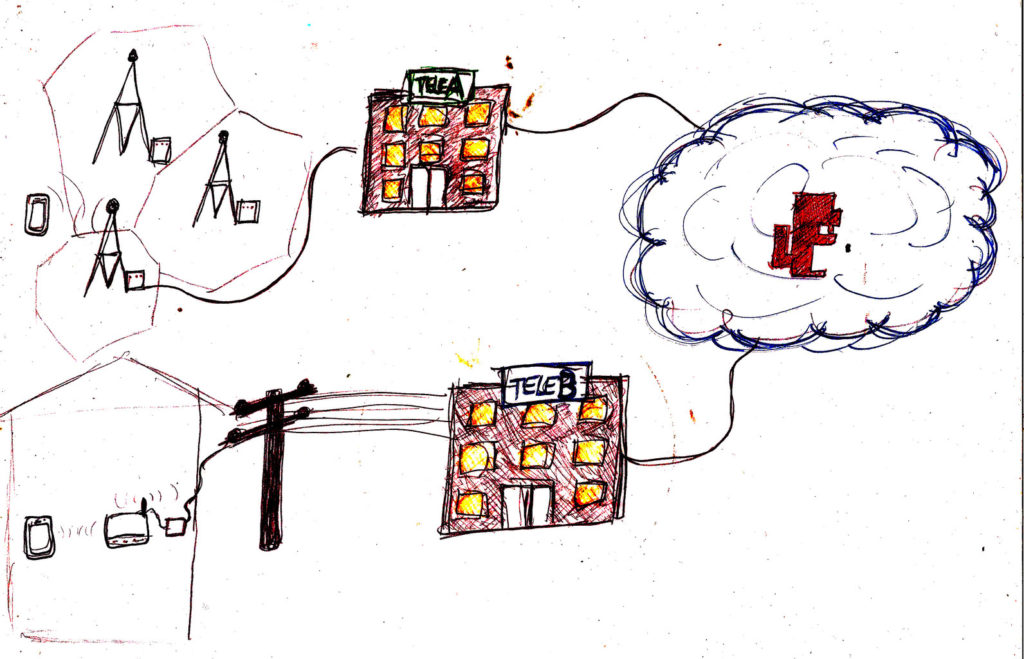

Simplemente por estar encendido y dentro del área de cobertura, cualquier aparato celular está en comunicación constante con las torres de telefonía que están en su radio de alcance, buscando las más cercana que sea de su operadora y le permita conectarse para enviar y recibir llamadas y mensajes.

La operadora distribuye estas torres, llamadas Estaciones Radio Base (ERB), por toda su área de cobertura, cada una en una célula que cubre una parte del territorio (de allí proviene el nombre de telefonía celular). Estas estaciones, que además de la antena también tienen una computadora y espacio de almacenamiento, están vinculadas a la central de la operadora, que organiza (y cobra) las llamadas, los mensajes y, en el caso de la Internet móvil, suministra la conexión a la red mundial de computadoras.

Al emitir su constante “hola, soy un celular, ¿hay ERB por ahí?”, el aparato transmite tanto su IMSI (identificador del(de la) cliente) como su IMEI (identificador del aparato). Eso permite que las operadoras (que mantienen un banco de datos que asocia esos números a los datos de registro) sepan todo el tiempo en cuál célula está un(a) determinado(a) cliente.

La localización a nivel de las células ya es un dato bastante sensible, pero a través de la combinación de los datos de múltiples torres usando técnicas como la triangulación, la trilateración y la multilateración, es posible mapear con bastante precisión las principales direcciones y el movimiento de una persona, principalmente en áreas urbanas, donde hay una mayor concentración de antenas. Experimentos realizados por Open Data City y por el periódico alemán Die Zeit muestran mediante visualizaciones cómo es posible deducir información de la vida de una persona a partir de esa información.

También debido a ese comportamiento de los celulares, equipos comúnmente llamados IMSI catchers, antenas espías o Stingrays posibilitan listar los identificadores de personas que están en un determinado lugar (como se hizo en una plaza de Ucrania durante una manifestación).

Inicialmente mantenidos para fines de cobro y prevención de fraudes, los registros con detalles de llamadas (CDR) acumulan información valiosísima sobre los(las) clientes. Es posible realizar análisis avanzados de esos bancos de datos para fines diversos como prever el status socioeconómico de personas o cuáles de ellas pueden estar por cambiar de operadora (churn) y visualizar redes sociales formadas por llamadas para investigación de delitos. En muchas jurisdicciones, las fuerzas policiales y judiciales pueden acceder a los datos tanto en las operadoras como en las propias ERB, práctica conocida como tower dump.

Lamentablemente, esa transmisión constante de datos no puede evitarse porque es intrínseca a la telefonía celular, excepto desactivando el funcionamiento de la SIM card en las configuraciones del celular o colocándolo en una bolsa que lo aísle de señales eletromagnéticas (una “jaula de Faraday”), pero en ese caso las funciones de celular e Internet móvil del dispositivo también dejan de funcionar.

Los caminos de Internet

El camino que tus datos hacen para llegar “a Internet” dependerá de tu tipo de conexión: wi-fi o móvil / datos.

Al acceder por wi-fi desde tu casa o desde un café, generalmente te estarás conectando a un enrutador, que está conectado a un módem (o ya tiene uno embutido), que a su vez se comunica a través de cables u ondas de radio, tal vez con intermediarios como la central de distribución de tu barrio, con el proveedor de Internet por banda larga.

En cambio, al acceder a Internet mediante el plan de datos de tu operadora, transmites datos por el mismo camino que tus llamadas y SMS, que explicamos anteriormente. Tus datos relativos al uso de Internet, sin embargo, solamente quedan almacenados en la central de la operadora: la ERB usada registrará solamente que estuviste por ahí y te conectaste a Internet a través de ella (técnicamente puede ser posible que alguien que tenga control de la ERB la programe para registrar eso, pero esa situación está fuera del alcance del artículo y, por lo que sabemos, de las prácticas comunes). Para todos los efectos, tu operadora es tu proveedor de Internet y, generalmente, está bajo la misma estructura legal que tu operadora en el caso anterior.

En ambos casos, todas tus acciones en Internet siempre están vinculadas a la dirección IP de tu conexión, asignada por el proveedor a tu celular, en el caso de la telefonía móvil, o al enrutador, en el caso de wi-fi. Los proveedores suelen registrar las conexiones realizadas (dirección IP de origen, dirección IP de destino y fecha/hora) durante meses o incluso años.

Como muchas veces una única dirección IP puede ser compartida por múltiples máquinas, técnicamente no identifica las actividades de una persona específica; legalmente, sin embargo, puede asociarse al titular del plan de Internet. Además, los enrutadores registran las direcciones MAC que identifican el componente wi-fi del celular y cruzando sus datos con los registros de conexión del proveedor es posible discernir cuales de las actividades atribuidas a una dirección IP vinieron de un determinado aparato.

A pesar de que Internet permita que nos conectemos directamente a las máquinas de otras personas, en la práctica la mayor parte de nuestro tráfico se dirige a servidores, máquinas con gran poder de procesamiento que intermedian nuestras comunicaciones (como los de e-mail y mensajes instantáneos) o nos proporcionan contenido y servicios en línea (en el caso de la Web). También tienen acceso a tu dirección IP y pueden guardar sus propios registros, a su criterio y/o por determinación legal de los países donde el(la) usuario(a) se encuentre, y asociar el IP a tu login, tus datos de registro y qué acciones se ejecutaron o qué páginas se solicitaron.

Al usar los servicios de VPN o proxy, las direcciones que constarán en los registros del proveedor serán todas de conexiones tuyas al servicio que uses, mientras el servidor al que estás accediendo registrará la dirección IP de ese mismo servicio de VPN / proxy. Sin embargo, ese servicio tendrá acceso a todo tu flujo de comunicación y, técnicamente, puede registrar e inspeccionar los datos de la misma manera que tu proveedor podría hacerlo con una conexión común. Se recomienda, principalmente si no conoces y no confías en el servicio que estás usando, que te asegures de que la aplicación o sitio web al que estás accediendo tenga su propia capa de cifrado (como HTTPS en el caso de la Web y otros tipos de criptografia de transporte y/o de extremo a extremo).

En cambio, si te conectas a la Web o a otros servicios usando Tor, los registros contendrán conexiones a diversos nodos de entrada de la red en diferentes países, y las direcciones IP de los registros en el servidor de acceso serán pulverizadas entre diversos nodos de salida, también dispersos por el mundo. En la práctica, eso proporciona más anonimato (ya que no hay ninguna máquina centralizando la tunelización de la conexión como en el caso anterior), pero como el tráfico saldrá de diversos puntos elegidos aleatoriamente, es más importante todavía usar una capa extra de cifrado para cualquier tema delicado (como logins e intercambios de datos que puedan identificarte).

Información general

Lucas Teixeira desarrolla y administra sistemas, organiza talleres y hace investigación en áreas de monitoreo y privacidad en línea, protección de datos personales y seguridad digital. Actua en la dirección de tecnología de Coding Rights y en el consejo editorial del Boletim Antivigilância.

Tags: Boletín15, de los cables a los apps, Lucas Teixeira