Talleres y Herramientas, Tecnologías de Vigilancia e Antivigilancia

Antivigilancia en Android

09/11/2015

Por GPoPAI | #Boletín12

Los ataques a dispositivos Android crecen vertiginosamente todos los años. Como si no fuera suficiente, la amenaza a la privacidad del usuario no proviene solamente de agentes externos, ya que los propios aparatos ya traen aplicaciones y componentes en su interior con la función exclusiva de monitorear y controlar los datos del usuario.

Hay que admitir que no existe la posibilidad de protegerse de todos los agentes de forma generalizada. Por eso, a partir de una estructuración de seguridad moldeada por el modelo de amenazas, es necesario buscar defensas contra ataques automatizados que posibiliten una vigilancia masificada.

Es prácticamente imposible crear un celular seguro y que permita disfrutar de sus funciones, pero existen sistemas y aplicaciones que posibilitan la protección del usuario. Al elegir los sistemas y aplicaciones hay que buscar los que sean libres, ya que no solo permiten que el usuario lea el código fuente para averiguar la existencia de trechos malintencionados, sino que también posibilitan la realización de auditorías.

A continuación se presenta una exposición resumida de las dificultades de seguridad existentes en el sistema Android, así como algunas de las medidas imprescindibles para el aumento de la protección del usuario contra el tipo de amenaza antes mencionado.

Estructura del Android

La estructura básica de un celular Android se divide en las siguientes capas:

- hardware;

- firmware;

- bootloader;

- módem (baseband);

- Sistema Android.

Hardware: Se trata de la combinación de las piezas físicas del dispositivo. Existen pocas alternativas libres, si es que alguna puede calificarse realmente como tal, ya que las opciones se limitan a proyectos como Openmoko y Project Ara, considerando que este último solo tiene el código abierto, sin aprovechar las libertades definidas por el software libre, y ambos no son, de hecho, comercializados a gran escala hasta el presente.

Firmware: Son aplicaciones de software de base escritas comúnmente en áreas de «solamente lectura» de la memoria del dispositivo. Entonces, por ser desarrollados por empresas privadas, el firmware es propietario. Hay pocos casos en los que la empresa ponga a disposición aunque sea el código. Ni hablar de la posibilidad de sustituirlo.

Bootloader: Conjunto de sistemas cuya función es inicializar el sistema operativo. Cada etapa puede ser de código abierto, pero como el bootloader generalmente es firmado con una clave criptográfica inherente al dispositivo, es imposible ejecutar un bootloader cuyas firmas no coincidan. Del mismo modo, se vuelve totalmente imposible ejecutar cualquier otro bootloader.

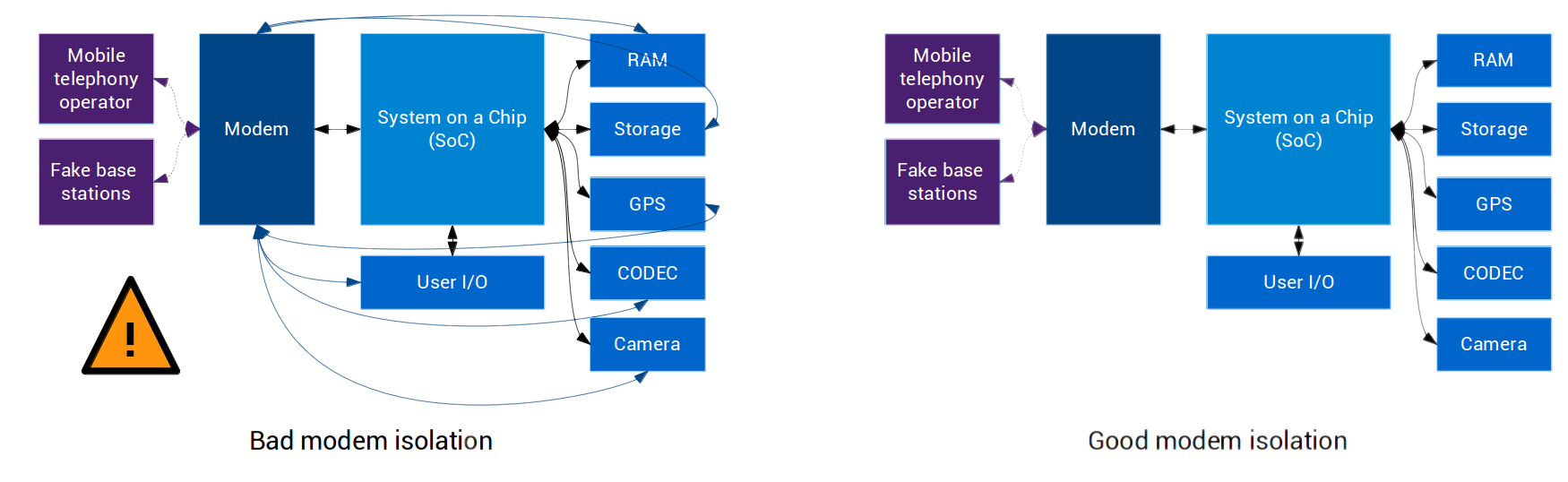

Módem: Componente propietario esencial para la utilización de las funciones de telefonía móvil del dispositivo. El usuario no tiene acceso a ese componente, por lo tanto, no es posible desactivarlo ni administrarlo de ninguna manera. Entonces, solo es posible garantizar alguna protección si existe la certeza de que este componente está aislado de los demás, ya que sin el debido aislamiento es posible el acceso remoto a componentes cruciales del dispositivo, como el micrófono, la cámara y el GPS.

Existe una alternativa al modelo de baseband propietario, pero no tiene certificación para funcionar con los sistemas de telecomunicaciones implantados.

Mal aislamiento del baseband Versus Buen aislamiento del baseband. Fuente: http://www.replicant.us/freedom-privacy-security-issues.php

Sistema Android: Sistema operativo de Google baseado en el kernel Linux y de código mayoritariamente abierto. Es la capa de mayor importancia en lo que respecta a la seguridad, la privacidad y la libertad de los usuarios, ya que en esa capa se produce la interacción de los usuarios con el aparato. A pesar de que el sistema que viene con el celular presenta un gran conjunto de aplicaciones propietarias que monitorean a sus usuarios, el usuario puede interferir en esa capa, pudiendo incluso sustituir el sistema estándar por una alternativa que le agrade, siempre que esté dispuesto a desistir de la supuesta «garantía».

Recomendaciones

Para protegerse del proceso de vigilancia masificada, no alcanza simplemente con una configuración en el celular, sino que se deben seguir estos pasos:

- Elección del teléfono celular: busca aparatos que ofrezcan el mayor aislamiento posible entre sus módems y el resto del sistema. De preferencia, y si es posible, utiliza equipos desprovistos de sistema de telefonía móvil (por ejemplo una tablet)

- Instalación de una ROM: trata de instalar en tu aparato ROM de código abierto y libre, preferencialmente sin relaciones de dependencia con relación a los servicios ofrecidos por Google.

- Configuración: con el sistema instalado, antes de acceder a internet, asegúrate de configurar herramientas de anonimato en la red (Orbot, VPN). En caso de que el sistema instalado tenga un administrador de privacidad (Appops), configúralo de manera tal que evite cualquier servicio de terceros que soliciten acceso a componentes que sean condicentes con sus funciones. Si el sistema es capaz de cifrar el disco en tu menú de configuraciones, no dejes de hacerlo.

- Teclado: sustituye el teclado estándar por alternativas que dependan del menor número de permisos. Una buena sugerencia es el Hacker’s Keyboard.

- Tienda: para mantener la seguridad de tu sistema, trata siempre de usar aplicaciones libres. Para eso, busca tiendas como F-Droid, que solo ofrecen aplicaciones de código libre y avisan en caso de que las aplicaciones tengan alguna biblioteca que monitoree el uso de la aplicación por parte del usuario.

Hay muchas recomendaciones además de las ofrecidas, pero todo depende del uso al que se destinará el teléfono celular, ya que cada uso presenta posibles vulnerabilidades que deben tratarse de forma específica.

Tags: android, boletin12, celular, código libre, gpopai, protección, vigilancia en masa