Tecnologías de Vigilancia e Antivigilancia

La saga de TrueCrypt

17/06/2015

Por Lucas Teixeira | #Boletín11

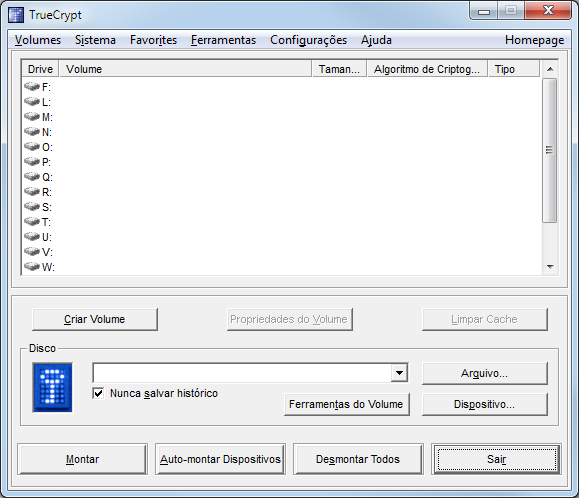

TrueCrypt es una herramienta que permite crear un «disco virtual cifrado» dentro de un archivo o cifrar particiones y unidades de disco duro enteras. Lanzado en 2014, el software fue desarrollado por un equipo desconocido, pero ganó la confianza de los profesionales de seguridad de todo el mundo (incluso de Edward Snowden) como una de las opciones más seguras (y la única compatible simultáneamente con GNU/Linux, Windows y Mac OS X).

Sin embargo, el 28 de mayo de 2014 la confianza sufrió un golpe crítico: la página oficial del proyecto, truecrypt.org, fue sacada del aire con un aviso de que el software había dejado de ser seguro.

Hasta ahora, no se sabe exactamente lo que ocurrió; la razón oficial publicada en la página (y la recomendación de migrar a herramientas propietarias como Bitlocker, de Microsoft) no convenció a mucha gente y, en tiempos posSnowden, circularon rumores de que el equipo había sido forzado a sabotear su propio software.

En este artículo removemos el pasado de TrueCrypt, sus promesas de seguridad y presentamos lo que se está haciendo a partir de ahora con el legado del software, que es usado en todo el mundo para proteger archivos de robos y espionaje.

Un sueño cypherpunk: criptografía para las masas

El historial de TrueCrypt es muy positivo en lo que respecta a la seguridad.

El software fue puesto a prueba, por ejemplo, cuando la policía brasileña confiscó la computadora del banquero brasileño Daniel Dantas, en 2008, durante la Operación Satiagraha. El FBI fue convocado para ayudar a violar la contraseña y usó sus técnicas de cracking durante 12 meses sin éxito, según el diario británico The Register.

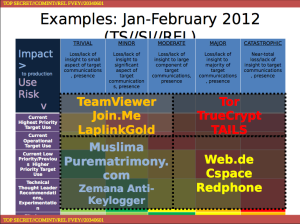

Entre los documentos divulgados por Edward Snowden, no hay ninguna prueba de que la NSA y el resto de los Cinco Ojos puedan violar el programa TrueCrypt sin usar los métodos tradicionales de fuerza bruta. Al contrario, una diapositiva de 2012 clasifica el impacto de la herramienta sobre las acciones de la Agencia de Seguridad Nacional como «catastrófico»: falta casi total de insight para alcanzar las comunicaciones».

Snowden incluso la mostró en un cryptoparty que ayudó a organizar en Hawái, meses antes de entregar miles de documentos de la NSA a Glenn Greenwald.

La propia fuga de documentos que expone la vigilancia masiva fue posibilitada, al menos en parte, por la herramienta: el compañero de Glenn, David Miranda, cargaba un HD externo protegido mediante TrueCrypt en su viaje de Berlín a Rio de Janeiro, cuando fue detenido en un aeropuerto de Londres. El disco fue confiscado por el gobierno británico, pero tanto Glenn como la colaboradora del diario The Guardian, Naomi Colvin, concluyeron que los intentos de violar la criptografía fueron infructíferos.

Auditoría de seguridad: caza de bugs

De cualquier manera, TrueCrypt siempre tuvo sus contradicciones. A pesar de que su código fuente se publicó, los términos legales de su licencia no permiten que se lo considere software libre Sus desarrolladores eran desconocidos y trabajaban bajo el nombre de “TrueCrypt Foundation”.

Además, hasta el momento en que fue abandonado, el software nunca había pasado por la auditoría de un equipo competente de expertos en seguridad.

Después del extraño aviso del fin de su desarrollo, surgió la sospecha de que el software tendría (o que su equipo estaba siendo obligado a colocar) una *backdoor* o «puerta trasera» que permitiera burlar la protección matemática de los archivos.

Las dudas con respecto a la integridad del software hicieron que Matthew Green realizara una auditoría pública de su código fuente. Matthew, que es profesor de ciencias de la computación de la Universidad John Hopkins (Maryland, EE. UU.) y respetado en el medio académico de la seguridad, se unió a otros profesionales del área y, a través del financiamiento colaborativo, obtuvo los recursos para revisar los aspectos legales de la licencia del software, buscar bugs de seguridad y analizar la parte puramente criptográfica de la protección de los datos.

Las etapas I y II de la auditoría concluyeron, no se encontró ninguna backdoor y Mathew describió a TrueCrypt como un «software de criptografía relativamente bien hecho». Se encontraron algunas fallas significativas, como ocurre con casi todas las auditorías, pero ninguna que comprometiera gravemente la seguridad del producto en la mayor parte de los casos.

Presente y futuro: TCNext, VeraCrypt y CipherShed

A través de un esfuerzo colaborativo, se rescataron las versiones 7.1a en casi todos los idiomas y plataformas y se las reunió en el sitio TCNext. Esa es la última versión lanzada por la TrueCrypt Foundation antes de abandonar el proyecto. Después de la auditoría (cuyo objetivo fue justamente esa versión), esa parece ser un opción segura para quien no es un blanco directo de poderes estatales o mafias con recursos de computación.

La guía Security in a Box tiene instrucciones de cómo bajar, instalar y usar TrueCrypt.

Por su parte, VeraCrypt fue creado por la empresa francesa IDRIX casi un año antes del anuncio de la discontinuación de TrueCrupt, basado en su código fuente, pero con una serie de cambios. Los principales son más iteraciones de los algoritmos de criptografía, para lentificar los ataques de fuerza bruta, y mejoras de desempeño en procesadores con más de un núcleo. Las fallas encontradas en la auditoría también fueron reparadas.

Los dos programas de software son incompatibles, ya que VeraCrypt trabaja con un formato de volumen levemente diferente, pero permite lectura y conversión de volúmenes TrueCrypt preexistentes.

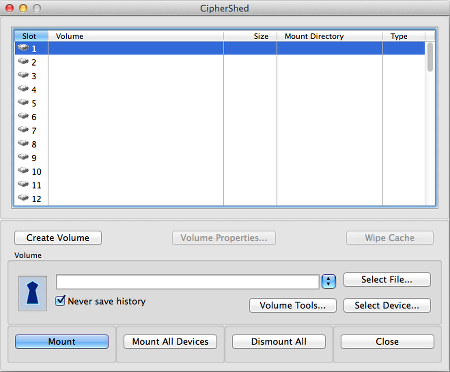

Otro programa, CipherShed, es una iniciativa comunitaria para continuar el desarrollo de TrueCrypt. Su desarrollo fue realizado por un «Comité de administración de proyecto» compuesto por «un equipo diverso apasionado por la criptografía, la seguridad de la información y por internet como un todo», que cuenta con nombres conocidos.

El proyecto está vinculado a TCNext y, partir de una duda planteada en su fórum, un miembro del comité explica las medida que el grupo adopta para impedir (o hacer que sea inútil) la infiltración de la NSA o de otras agencias de inteligencia para tomar decisiones de implementación que debiliten el software: debido a las circunstancias de la creación del proyecto (una posible coerción de la TrueCrypt Foundation), la arquitectura del comité fue pensada desde el principio para resistir esos ataques. Sus reuniones más delicadas siempre se realizan por voz; los miembros del comité son obligatoriamente no anónimos y Open Crypto Audit (el proyecto que realizó la auditoría de TrueCrypt) será el encargado de revisar también el código modificado de CipherShed cuando se vuelva más estable.

Parte del comité es el «Equipo de seguridad», actualmente compuesto por cuatro personas con experiencia en seguridad de la información y encargadas de «garantizar la seguridad por encima de cualquier otro objetivo de CipherShed».

El objetivo de la versión 0.7.3 (actualmente en ) es solamente lanzar el software original con el nuevo nombre lo antes posible. Hasta la versión 1.0 el equipo quiere resolver los problemas de licenciamiento y patentes, solucionar las fallas de seguridad encontradas por la Open Crypto Audit y, finalmente, lanzar CipherShed bajo una licencia de software libre.

Cada etapa debe ser acompañada de revisiones y de la aprobación del grupo en sus proceso internos, además de producir binarios compilados para Windows, GNU/Linux y Mac OS X. El trabajo final es más complicado de lo que parece, pero el equipo está optimista. Después de sus consideraciones sobre las medidas antifiltración, Bill Cox dice en el fórum: «con prácticas de desarrollo seguras y auditorías públicas profesionales, creo que podemos trabajar de una manera positiva con cualquier persona que se presente para contribuir, incluso si admite que trabaja para la NSA :-)».

Es posible acompañar el proyecto a través del fórum y del GitHub. Además, hay una wiki con detalles, como las personas que componen el comité y el plan de desarrollo.

Tags: boletin11, ciphershed, encriptación, Lucas Teixeira, tcnext, truecrypt, veracrypt