Privacidade e Políticas Públicas, Tecnologias de Vigilância e Antivigilância

Clipping: notícias sobre vigilância

13/12/2014

Este é o clipping disponibilizado pelo “Boletim Antivigilância 10”, de 13 de dezembro de 2014

Para acessar outros conteúdos desta edição, clique na tag “boletim10”, ao fim do texto.

Vazamentos expõem ferramentas da Gama International e da Hacking Team

Recentemente, documentos e códigos-fonte das duas maiores empresas de desenvolvimento de softwares de invasão e grampo mostram o alcance da indústria da vigilância digital.

A Gamma International é uma empresa européia cujo negócio consiste em vender a diversos governos e agências policiais um software (FinFisher) que facilita atos de espionagem e invasões.

Alegadamente, a companhia vendia os produtos só para “bons” governos, não tendo qualquer envolvimento com regimes ditatoriais, os quais acusa de terem acesso ilegítimo ao produto. No entanto, como confirmam as informações disponibilizadas, Estados de viés autoritário no Oriente Médio (como Bahrain e Paquistão) utilizaram a ferramenta contra ativistas e jornalistas locais após negociações, com o conhecimento do Gamma Group, para a compra do FinFisher.

Sob o pseudônimo PhineasFisher, discussão no Reddit e conta no Twitter foram os meios encontrados por um usuário para vazar 40GB de dados do Gamma Group para a internet e revelar o escândalo. Essa matéria explica o feito em maiores detalhes e demonstra, conforme explicitado por PhineasFisher, que a repercussão do caso é tão importante quanto a aquisição das informações em si, a fim de que medidas sejam tomadas contra a companhia.

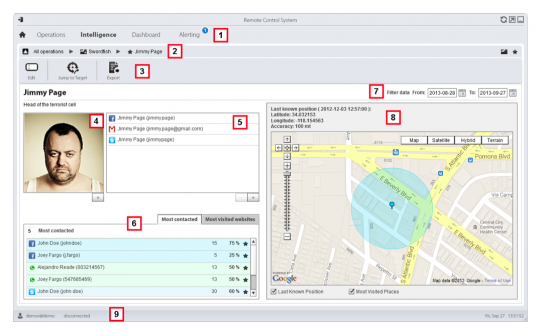

Pouco depois foi a vez da italiana Hacking Team ter seus segredos revelados, dessa vez pelo Intercept. Na matéria é possível encontrar vários manuais completos e screenshots do Remote Control System, seu principal produto, que permite entre outras coisas “ativar câmeras, exfiltrar e-mails, gravar chamadas no Skype, registrar as teclas pressionadas e coletar senhas” de computadores. As vítimas são infectadas através de “senhas wifi, pendrives, streaming de vídeo e anexos de e-mail”, e os manuais também têm tutoriais para esses procedimentos de invasão.

A infecção através de streaming de vídeo, por exemplo, provavelmente funciona(va) como descreve (EN) Morgan Marquis-Boire, pesquisador do CitizenLab: mesmo quando a página de um vídeo no YouTube era acessada por HTTPS, alguns arquivos em Javascript eram carregados via HTTP; uma pessoa mal-intencionada devidamente equipada poderia, então, alterar o programa no meio do caminho e infectar o computador através de alguma falha no navegador – essas empresas costumam comprar vulnerabilidades novinhas em folha de empresas que trabalham com os chamados exploits 0day.

O CitizenLab é um “laboratório interdisciplinar” da Universidade de Toronto, Canadá. Com foco na “pesquisa avançada e desenvolvimento na interseção das TIC’s, direitos humanos e segurança global”, o laboratório se interessa particularmente pelas atividades desse tipo de empreendimento, e possui uma série de publicações sobre o funcionamento das ferramentas de espionagem da Gamma International e da Hacking Team.

Uma boa seleção de artigos dessa natureza foi compilada no relatório For Their Eyes Only: The Commercialization of Digital Spying.

Navegue pelo spy files do wikileaks

Por Lucas Teixeira

O Silk oferece uma ótima visualização e filtragem de todo o conteúdo dos Spy Files. O Silk é um serviço web que possibilita publicar e explorar as informações de planilhas e bancos de dados de forma facilitada.

Os Spy Files são uma série de documentos sobre produtos, empresas e empresários do ramo de espionagem e vigilância, organizados e vazados pelo Wikileaks desde 2011 até 2013.

Em ocasião do aniversário de um ano da publicação dos últimos documentos, uma jornalista do Silk estruturou e subiu ao Silk todos os documentos vazados.

Essa matéria, em inglês, mostra alguns tipos de busca e filtragem que podem ser feitos através da ferramenta.

NSA / Five eyes

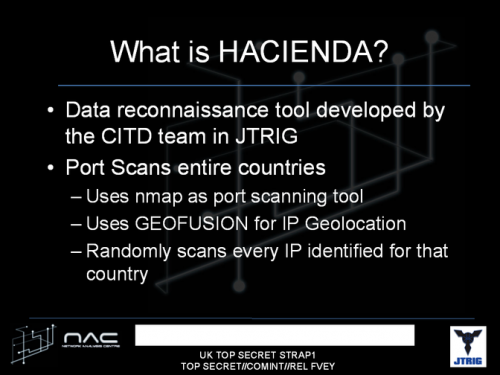

Através do programa HACIENDA (EN), as agências de inteligência dos EUA, Canadá, Reino Unido, Austrália e Nova Zelândia mapeavam “todos os servidores em vinte e sete países, através de uma técnica chamada port scanning” .

Com esse mapeamento, essas agências poderiam então “planejar invasões”, tomando controle de computadores de civis para fazer outros ataques através deles, usando-os como disfarce.

Um grupo de hackers, após entender o funcionamento desse sistema, construíram uma solução chamada TCP Stealth para proteger servidores desse tipo de mapeamento. O software é completamente livre, de código aberto, e altera o funcionamento do transporte de pacotes pela rede para dar suporte a uma variação de uma técnica chamada port knocking.

Em uma apresentação em vídeo e sua tese acadêmica, Julian Kirsch apresenta essas modificações, que foram desenvolvidas em colaboração com Christian Grothoff, Jacob Appelbaum e Holger Kenn.

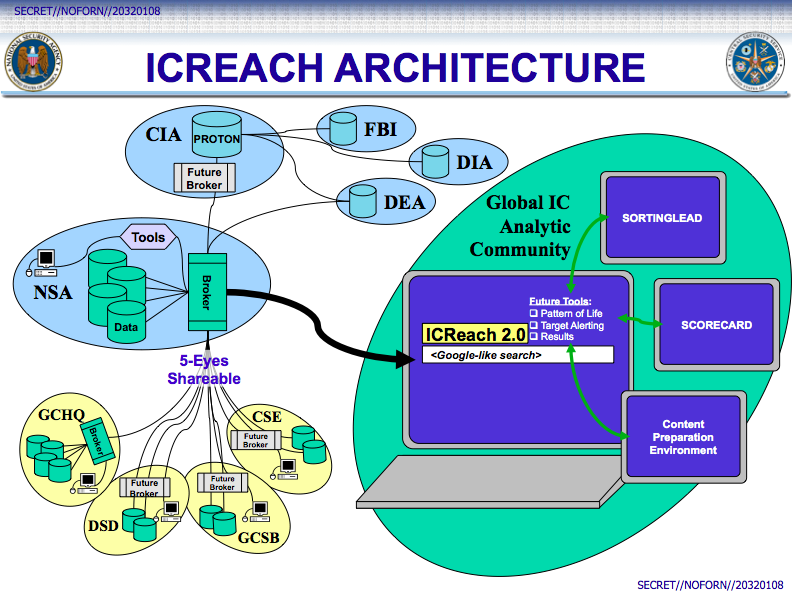

ICREACH: “O Google secreto da NSA”

A matéria no Intercept, em inglês, descreve um sistema criado pela agência de inteligência para prover um mecanismo de busca para os pelo menos 850 bilhões de registros de ligações, e-mails, localização de celular e chats que ela compartilha com 23 outras agências do governo dos EUA – como o FBI e a DEA.

Um dos slides secretos divulgados nessa matéria sugere que uma das funcionalidades é a análise de “padrões na vida” (“patterns of life”) – que segundo o Intercept envolve “monitorar com quem indivíduos se comunicam e os lugares que visitam por vários meses para observar seus hábitos e prever comportamento futuro”.

Além disso, um dos sistemas predecessores do ICREACH, o PROTON, já possuía a capacidade de identificar pessoas que se comportavam “de uma maneira parecida com um determinado alvo”, segundo um memorando que diz que ele também “identifica [pessoas] em comum entre dois ou mais alvos, identifica possíveis telefones novos quando um alvo troca de aparelho, e identifica redes de organizações baseadas em comunicações entre o grupo” (no mesmo espírito da ferramenta Immersion, mas clandestinamente e em escala nacional).

RAMPART: a parceria secreta com outros países

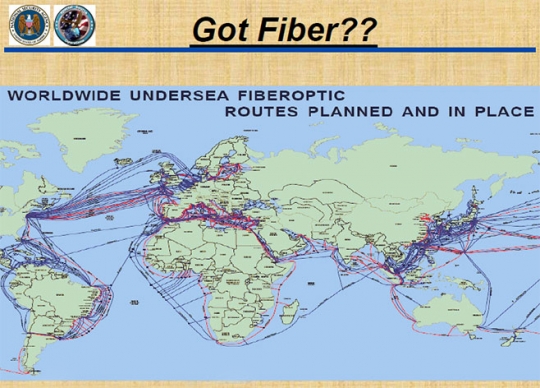

Através de um programa militar chamado internamente de RAMPART-A (EN), países parceiros da NSA “provêem acesso a cabos e hospedam equipamentos dos EUA”.

Totalizando todas as parcerias, o programa permite que a NSA grampeie três terabits de dados por segundo (o equivalente ao tamanho de 5.400 filmes de alta definição sem compressão).

Os nomes e a localização desses parceiros é desconhecida – esse é o tipo de segredo que eles não colocam em documentos ou slideshows – mas através de outros documentos revelados anteriormente a matéria do Intercept cita a Dinamarca e a Alemanha como prováveis integrantes.

Na mesma matéria do Intercept, há um slide (EN) listando os países que estabeleceram parcerias de inteligência digital, e notavelmente nenhum país da América Latina está presente.

Rodrigo José Firmino, pesquisador da LAVITS e professor do programa em gestão urbana da PUCPR, especula sobre essa ausência: “os governos da América Latina, em geral, não são vistos como parceiros ou colaboradores de esquemas globais de vigilância em massa como estes. A colaboração é, ao meu ver, protocolar, quando informações são formalmente requisitadas para propósitos específicos.”

Para ele, a América Latina “se enquadra neste contexto geopolítico muito mais como ‘alvo’ e ‘algo a ser monitorado’, do que como uma região parceira de qualquer espécie.”

A matéria também mostra como a agência usa as parcerias de uns países contra os outros: a Dinamarca e a Alemanha podem estabelecer parcerias com a condição de que a NSA não as use para espionar seus cidadãos, mas “os dois centros de grampo podem ser dois pontos no mesmo cabo, então a NSA simplesmente captura as comunicações de cidadãos alemães enquanto passam pela Dinamarca, e a dos dinamarqueses enquanto passam pela Alemanha”, explica Edward Snowden.

Em outra matéria (EN), a mesma revista digital conta que a Alemanha é a maior base de operações da NSA na Europa, controlando grandes complexos de captura de tráfego e empregando centenas de analistas

Ao longo dos últimos meses, aprendemos também que:

-

A agência, ao analisar a quantidade massiva de dados que escuta na Internet, seleciona especialmente pessoas usuárias de ferramentas de privacidade e anonimato (como FreeNet, sites de proxy, e o Tor Project) para maior retenção de dados.

-

A agência grava todo o áudio (EN) de cada ligação de celular ocorrida nas Bahamas – um país democrático e estável – e em outro país não revelado (segundo o Wikileaks, o Afeganistão); isso é parte de um programa maior, chamado MYSTIC, que também grava os metadados das ligações ocorridas no México, no Quênia e nas Filipinas.

-

A agência tinha como alvos específicos diversas pessoas de descendência muçulmana em posição de liderança em organizações sociais, políticas e acadêmicas; a matéria do Intercept conta a história (EN) e mostra o dia-a-dia de algumas delas (dica: ninguém explode bombas ou promove guerras).

-

A agência está trabalhando em um sistema para neutralizar automaticamente (e um dia, contra-atacar) ataques cibernéticos, segundo Edward Snowden (em entrevista à Wired (EN)).

CURTINHAS

-

No livro Máquinas de ver, Modos de ser – Vigilância, tecnologia e subjetividade, recém-lançado pela Editora Sulina, Fernanda Bruno aborda a vigilância – desde o antigo modelo panóptico até os dias de hoje, de videocâmeras, cookies, beacons, Big Brother – do ponto de vista da comunicação, da filosofia e da sociologia. O discurso acadêmico (com muitas referências a Foucault, Bentham e cia) é pontuado por posts do blog que Fernanda mantém desde 2007.

-

Ronaldo Lemos escreve por quê jornalistas precisam de um e-mail criptografado; nos EUA, vários jornalistas e advogados afirmam que a vigilância em massa ameaça a a liberdade de imprensa.

Tags: Alemanha, anonimato, boletim10, brasil, Canadá, internet, livro, privacidade, software livre, vazamentos, vigilância

Mais conteúdo sobre

- Privacidade e Políticas Públicas

Mais conteúdo sobre

- Tecnologias de Vigilância e Antivigilância

Outras notícias

-

04 jul

-

04 jul

-

04 jul

Mais conteúdo sobre

- Arte e Ativismo