Arte y Activismo, Talleres y Herramientas

Exponer lo invisible: tácticas de investigación y protección antivigilancia

09/11/2015

Por Natasha Felizi y Joana Varon | #Boletín12

El campo de trabajo investigativo está en transformación. La acumulación de datos al alcance del público empoderó a los periodistas, investigadores y ciudadanos con insumos para otras formas de exponer y narrar cuestiones importantes. Pero cuanto más aprendemos a acceder y utilizar esa información para cuestiones delicadas, ya sean o no políticas, mayores son los riesgos que corremos. El poder de la vigilancia que analiza nuestros pasos digitales puede no solo obstruir caminos sino también plantear una serie de amenazas digitales, legales y físicas.

Pensando en eso, Coding Rights movilizó al equipo del proyecto Taller Antivigilancia y se unió al Tactical Technology Collective, Abraji, Conectas y Lavits para promover dos encuentros dedicados al debate de la cuestión de la privacidad en los campos del periodismo investigativo y el activismo. Por un lado, el campo del periodismo investigativo consiste en encontrar, compilar, cruzar, analizar y presentar datos para exponer una historia. Pero, por otro, es necesario que tanto los periodistas que trabajan con temas delicados como los activistas políticos sepan cómo proteger los datos sobre sus identidades y comunicaciones en situaciones que puedan poner en riesgo su trabajo o su vida.

Los eventos se llevaron a cabo el 26 de octubre en el Olabi, en Rio de Janeiro, y el 28 de octubre en el Cebrap, en São Paulo. En cada una de las ciudades se organizó un taller de seguridad digital y un debate sobre tácticas de periodismo investigativo, teniendo como punto de partida la exhibición de uno de los cortos documentales de la serie Exposing the Invisible.

El Taller de seguridad digital

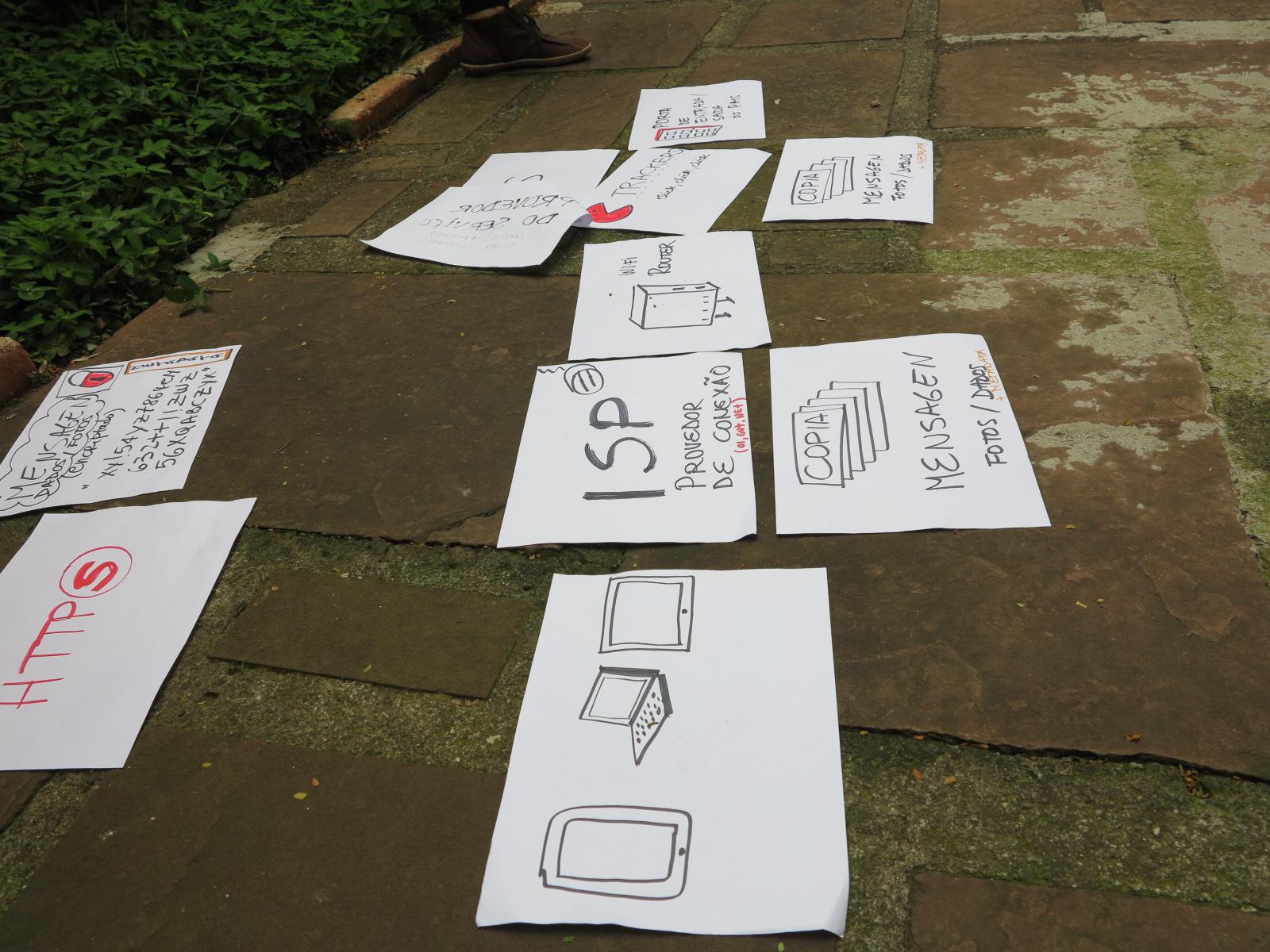

Durante el taller, récord de público de todas las experiencias del equipo de Antivigilancia, se desarrolló un razonamiento sobre seguridad digital centrado en la comprensión de cómo funciona la red. Se partió de la desmitificación de la idea de la nube para entender la arquitectura de la infraestructura de la red. O sea, cuáles son los procesos técnicos y los intermediarios que viabilizan y participan de todo el flujo de nuestras comunicaciones. Frente a esta comprensión, fue posible explorar cuál es el potencial de riesgo para la preservación del sigilo de las comunicaciones de acuerdo con cada situación, considerando quién se comunica con quién, qué se comunica y en qué ambiente jurídico-institucional ocurre la comunicación.

La comprensión metodológica del equipo de Tactical Tech, representada por Andrea Figari, y del equipo del Taller Antivigilancia es que cualquier abordaje de herramientas de protección solo tiene sentido si se conoce el flujo de las comunicaciones y el razonamiento instrumental para posibilitar un análisis del modelo de amenaza para cada situación. Eso porque, con la evolución de las tecnologías y de los estudios de criptografía, las herramientas siempre cambian, pero la lógica de evaluación permanece. En el movimiento por la concientización del valor de la privacidad en la era digital y por la ampliación del uso de criptografía y de medidas de seguridad, fomentar este tipo de razonamiento sistémico es más sostenible que simplemente ofrecer herramientas. Por eso, las técnicas e instrumentos necesarios para navegar por Internet con más seguridad, como la administración de identidades virtuales y contraseñas, herramientas de encriptación para discos rígidos, e-mails y mensajes de texto, audio y video, navegación anónima usando Tor y VPN, se presentaron solamente en la última sesión de la oficina.

La seguridad digital y el periodismo de datos

En el documental “Nuestra moneda es la información” (Our Currency is Information), el periodista Paul Radu cuenta cómo fue posible exponer redes internacionales de crimen y corrupción mediante información disponible online y off-line. La exhibición-debate, producida por Natasha Felizi, fue abierta al público y fue seguida de una conversación con el periodista invitado Leandro Demori. Demori es periodista investigativo especializado en mafia e investigación en la web. Actualmente trabaja en su primer libro-reportaje, una biografía del mafioso italiano Tommaso Buscetta, que será publicado en Brasil por la Companhia das Letras, y es editor do Medium

Sepa más sobre los temas debatidos durante los eventos en Rio y São Paulo en la entrevista que presentamos a continuación.

¿Cuáles son los principales desafíos para producir datos sobre vigilancia y dar visibilidad a algo que fue pensado para ser invisible?

Leandro Demori: La mayoría de las empresas de vigilancia son privadas, exceptuando las estatales. Esas empresas, ya sean las de vigilancia digital o las que venden programas de seguridad para militares en zona de guerra, son privadas y están muchos pasos adelante de nosotros, están usando sistemas que ni siquiera conocemos. En el mismo caso de la NSA, cuando comenzaron las fugas vimos que no se trataba de un único programa sino de decenas de programas intrincados, un verdadero lombricario. Entonces, si uno va a investigar una empresa como esa, no se puede acceder al site de la empresa con su IP, sin usar Tor, porque ellos se van a dar cuenta, te van a espiar, van a querer saber quién eres. Pero para seguir esa cuestión de la vigilancia en Internet, me parece muy difícil que periodistas puedan hacer eso sin ayuda de algún «insider». Esa figura es fundamental, como fue en el caso del Hacking Team, de la NSA con Snowden, de la persona que dio a conocer los datos del Offshore Leaks, que hasta hoy no sabemos quién es. En todos esos casos, los sistemas son ultracerrados y fue necesario que alguien de adentro tomase los datos y los pusiera en las manos de periodistas para transformarlos en información accesible.

Sin esos «insiders», creo que es muy difícil alcanzar a las empresas de vigilancia, porque esos tipos deben estar haciendo muchas cosas ilegales. Las cosas incluso pueden ser legales de punta a punta, pero todo tiene un propósito ilegal de abuso de derecho. Pero para lo sepamos, solo con alguien de adentro que quiera colaborar.

Entonces, ¿crees que fortalecer redes y plataformas de fugas de datos debe ser parte de las estrategias del activismo?

Leandro Demori: Sin ninguna duda. Como periodistas, podemos hacer lo que estamos haciendo aquí, reunirnos, debatir, hacer que el asunto tenga publicidad. De repente, con eso, alguien que está dentro de una institución financiera o de espionaje empiece a pensar sobre eso. Mucha gente nunca se detuvo a pensar en eso, ¿no?

El mercado financiero tiene un aspecto legal, se permite todo. Existen las normas, y existen para que las cosas pasen. Entonces el tipo empieza a trabajar ahí y ve dinero, ve unos financistas, tipos en los que se inspiran y no paran para pensar si emitir esos bonos va a hacer que a alguien se perjudique. Las personas no trabajan en esas empresas por maldad, trabajan dentro de un sistema que es «legal». En el caso de Swiss Leaks, fue una crisis de consciencia del tipo viendo que ahí había dinero de la mafia, dinero con sangre. Entonces, nosotros, como periodistas, tenemos un poco esa función de hacer publicidad y ver si pescamos a alguien de adentro. En general, estamos de manos atadas porque hay una barrera que nos separa de esas personas.

¿Cómo tratar el asunto de la privacidad de su objetivo en un proceso de periodismo investigativo?

Leandro Demori: Yo soy un caradura, pero no el más caradura. Siempre fui un periodista más «low profile», trato de respetar la privacidad. Pero cuando la vida privada pasa a beneficiarse por algo ilegal, creo que deja de ser privada. Porque todo caso de corrupción está vinculado a algún usufructo para la vida privada, ya sea dinero, un viaje o influencia. Entonces, si el tipo se compra un cochazo con dinero que no era de él, que fue lavado por alguien, la cuestión deja de ser personal. Claro que no voy a entrar en la cuestión de género, raza, color, no interesa. Pero si el tipo hizo un viaje con la esposa a París en el momento en que estaba siendo buscado por la justicia, eso no es privado, es público. Es un hecho real que ocurrió en este artículo que estoy terminando. En el momento en que el oficial de justicia estaba buscando al tipo para citarlo en el proceso, no lo encuentra y está en París viendo el show de Caetano y Gil, eso no es privado, es bien claro. Creo que si observamos con una mirada periodística, no es tan difícil saber qué es vida privada y qué es de interés público. Creo que hay una relación muy clara allí.

¿Qué cuidados tomas con tu privacidad cuando estás haciendo esas investigaciones?

Leandro Demori: Yo básicamente uso Tor para algunos casos específicos. Trabajo con un periodismo que cruza caminos de empresas que están haciendo algo ilegal o siendo usadas para hacer algo ilegal, como lavado de dinero. Los webmasters de esas empresas tiene el control de los IP que acceden al sitio web, entonces si entro veinte veces a ese sitio van a empezar a darse cuenta. Incluso aunque no sepan que soy yo específicamente, van a saber la ubicación aproximada, el idioma. Con eso, no es muy difícil identificar a alguien. Y vi eso pasar, gente que fue buscada en su barrio, en su cuadra. Entonces, para esos casos que involucran acceder mucho al sitio de alguien uso Tor.

Si necesito hablar con alguien que no tiene experiencia en criptografía, uso cosas más simples, como Cryptocat. Le pido al tipo que lo baje, abro una sala y listo.

Hasta poco tiempo atrás usaba Skype, pero está peligroso. Y después de que WhatsApp se vendió, no lo uso más para trabajo. Usé mucho tiempo Telegram, pero tampoco confío mucho. Para envío de documentos por email uso Hushmail (https://www.hushmail.com/), que se autodestruye después. Ahí hay técnicas más avanzadas que sé usar, pero termino no usándolas, como esconder documentos en imágenes o usar imágenes como contraseñas para archivos transportables. Creo que es bueno saber cómo usar esas cosas, si las necesito no estoy desarmado.

Durante mucho tiempo creímos que las empresas privadas que ofrecen servicios en Internet protegerían nuestros datos. Hoy sabemos que eso no ocurre. Los episodios de la NSA llamaron la atención sobre cómo la mayoría de esas empresas colaboró y colabora con el gobierno americano y otros gobiernos, entonces tenemos que aprender a protegernos por nuestra cuenta.

¿Qué piensas sobre los nuevos modelos de negocios que pueden seguirse en el periodismo investigativo?

Leandro Demori: Creo que nunca estuvimos tan bien en la historia de la humanidad en términos de producción y distribución de contenido, eso está casi resuelto. Yo distribuyo contenido directamente mediante Twitter a 3 mil personas, algo que hace diez años no hacía. Claro que esas empresas de tecnología trabajan con nuestros datos y nos convertimos en mercadería, ese es un debate importante. Existen esos canales y todavía estamos buscando cómo pagar por eso.

Creo que los grandes periódicos van a reducirse, porque es democráticamente inaceptable que sean tan grandes y el mercado está imponiendo que se reduzcan.

También creo que son buenas esas iniciativas que involucran comunidades locales, como el proyecto de los Jornalistas Livres («Periodistas Libres»), por ejemplo. Ellos lograron reunir personas alrededor de algunos ideales que se convirtieron en fans de ese grupo y empezaron a contribuir. Es un buen modelo, pero todavía necesita evolucionar para ser más técnico y menos político. Creo que está bien que hayamos creado pequeños movimientos, como los Jornalistas Livre s o Brio, para tratar sobre microclimas, las cuestiones locales. Ahora creo que ya es hora de ser más periodista y menos político, ¿sabes? Porque cualquier investigación de corrupción, por ejemplo, probablemente va a afectar incluso hasta personas de partidos con los que simpatizamos. En ese momento, debe prevalecer la técnica periodística, de investigación neutra. Tengo esa visión. Sé que hay gente que está en desacuerdo y cree que hay que ser activistas. Yo creo que no, pero es un debate abierto.

—

¿Interesado? Siguen algunas referencias de materiales de los parceros de Tactical Tech utilizados en el taller de seguridad digital y en el debate sobre las tácticas de periodismo investigativo: Security in a Box; Me and my shadow; Exposing the Invisible. También puedes seguir el tema más de cerca por los twitters de Oficina Antivigilância y Tactical Tech.

Tags: abraji, cebrap, conectas, cryptocat, exposing the invisible, Joana Varon, lavits, leandro demori, Natasha Felizi, olabi, periodismo, periodismo investigativo, tactical tech, taller, Tor