Talleres y Herramientas, Tecnologías de Vigilancia e Antivigilancia

Trackers: los grandes stalkers de la web

09/11/2015

Por Lucas Teixeira | #Boletín12

«Se trata de una vigilancia que funciona menos con la mirada que con sistemas informáticos; menos sobre cuerpos que sobre datos y rastros; menos con el fin de corregir o reformar que con el fin de anticipar tendencias, preferencias e intereses. Se trata, así, de un único dispositivo al mismo tiempo epistémico, individualizante, taxonómico y performativo.»

— Fernanda Bruno – Máquinas de Ser, Modos de Ver

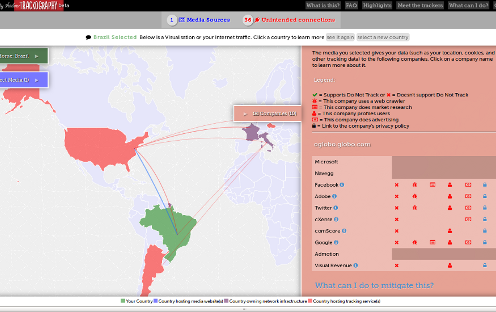

Edward Snowden declaró a The Guardian (o a sus lectores): «en el momento en que usted lee esto online, el gobierno de los EE. UU. toma nota». Pero al mismo tiempo, una docena de empresas (una australiana y las otras de los EE. UU.) también están interesadas en su visita al periódico británico.

Es lo que nos muestra el Trackography, un proyecto del Tactical Tech Collective para mapear la industria de los trackers, imágenes y trechos de código insertados dentro de sitios para registrar la presencia y el comportamiento de los visitantes. «Esas empresas son capaces de rastrearnos a través de las cookies y otras tecnologías. En particular, pueden registrar el contenido que nosotros vemos en una determinada página web, los links en los cuales hacemos clic, los movimientos de desplazamiento del mouse y cuánto tiempo permanecemos en una página», dice el sitio web de la herramienta. «En la mayoría de los casos, pueden hasta saber los términos de la búsqueda que hicimos para llegar a esa página, así como la diversas otras páginas web a las que accedimos antes y después.»

Desarrollado por la investigadora Maria Xynou y por Claudio Agosti, cofundador de la plataforma de whistleblowing GlobaLeaks, el proyecto contó con la colaboración voluntaria de varias personas alrededor del mundo, ejecutando un script para acceder y analizar las conexiones de decenas de sitios de periódicos compilados por el equipo.

Entonces, ¿qué se puede hacer?

Algunas extensiones de navegador impiden que los códigos y las imágenes de tracking se carguen. Instalarlas es un paso simple para que tu navegación esté mucho más a salvo de las empresas trackers.

El uBlock (Firefox, Chrome, Opera) bloquea scripts e imágenes de propaganda, monitoreo y malware a partir de listas de sitios mantenidas por grupos voluntarios, como la EasyList y la Malware Domain List.

Por su parte, Privacy Badger no bloquea a partir de una lista, sino mediante un algoritmo que detecta de forma inteligente cuándo los scripts almacenan datos de identificación (como ID únicos) en cookies. Inicialmente receptivo, el «tejón de la privacidad» pasa a rechazar scripts de dominios que considera que están realizando monitoreo o solamente descarta las cookies cuando bloquear los scripts puede romper el sitio web. También es fácil personalizar esas configuraciones para dominios en particular que quieras (des)bloquear.

Combinando el gran alcance de las listas del uBlock (cuya versión «Origin», mantenida por la comunidad original, es la que recomendamos) con la habilidad del Privacy Badger para detectar tecnologías más sutiles de rastreo, logramos mejorar tremendamente la protección contra trackers sin alterar la experiencia de navegación.

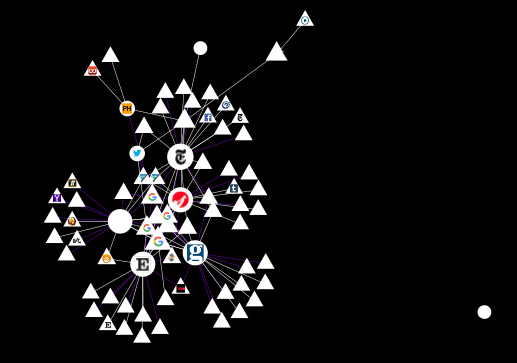

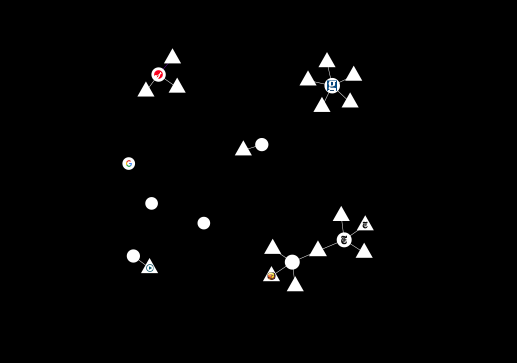

Con la extensión Lightbeam, que puede instalarse en el Mozila Firefox, hicimos pruebas de navegación antes/después por algunos periódicos (Folha de S.Paulo, Clarín, El País, The Guardian, The New York Times, Wikileaks) y algunos sitios web variados (Google, Twitter, un sitio pornográfico, Narcóticos Anónimos y un sitio brasileño de ayuda al suicida).

Como se puede ver, el enmarañado de vínculos que permite a esas empresas saber que todas esas visitas fueron hechas por la misma persona se desmonta casi en su totalidad.

Para quien quiere un control todavía mayor, la extensión NoScript bloquea todos los javascripts de forma predeterminada y entonces uno habilita solo los dominios que desea. Hoy en día, una buena cantidad de sitios rompe el layout o no funciona de forma dinámica sin javascript, por lo que a veces es necesario dedicar algún tiempo a ajustar los permisos. El µMatrix (Firefox, Chrome, Opera), que se encuentra en un nivel superior, permite seleccionar todavía con más precisión con qué tipo de funcionalidad (scripts, imágenes, cookies, CSS, plugins) puede interactuar cada dominio («apis.google.com», «j38fikflryjgj.cloudfront.net», «uol.com.br»).

Incluso así, tu navegador es un chismoso

Incluso con el javascript totalmente deshabilitado, cada vez que tu navegador accede a un link, manda al servidor que lo hospeda diversas informaciones sobre el sistema, como el tamaño en píxeles de cada ventana del navegador, la versión del software y el sistema operativo (el User-Agent y la página a través de la cual llegaste al link (el referrer). Trucos adicionales permiten saber la lista de fuentes y plugins instalados. Como todos esos datos varían en gran medida, la configuración específica de cada persona se destaca muy fácilmente de la multitud de navegadores que acceden a internet.

La herramienta Panopticlick, de EFF, nos muestra eso de forma bien clara al calcular hasta qué punto es única la configuración de tu navegador en comparación con todas las otras personas que visitaron el sitio web.

La solución más simple para hacer que tu navegación sea menos identificable por esos parámetros es usar el navegador Tor. Además de encaminar tus conexiones por la red Tor, lo que impide la localización geográfica y el cruce con otras conexiones realizadas por otros navegadores en la misma máquina, hay varias configuraciones pensadas para disminuir al máximo esas variables que pueden usarse como lo que la ciencia de la computación llama «casi identificadores», incluso avisando sobre el riesgo de diferenciarse si redimensionas la ventana.

También hay cómo agregar esas y otras funciones a tu navegador. Las extensiones recomendadas en la página Melhorando sua Navegação na Rede (inglés), de Riseup, cubren bien la gama de posibilidades. El µMatrix, antes presentado, también permite ocultar el referrer y el User-Agent por sitio web o para todos los sitios de una sola vez.

Pero, ¿y el modo privado?

El modo privado (o de incógnito) hoy en día está presente en todos los navegadores, pero la protección que ofrece contra trackers es pequeña: se bajan todos los recursos de las páginas, los scripts se ejecutan, pero las cookies que dejan son eliminadas cuando cierras la ventana.

Los métodos tradicionales de atribuir varias visitas a la misma persona, dejando cookies con identificadores únicos, deja de funcionar, pero toda la información excesiva que permite finguerprinting, las acciones que tú haces después de un login, el historial de navegación dentro de una misma sesión (antes de cerrar la ventana) y las acciones individuales dentro de cada página continúan tan expuestas como antes.

La mayor utilidad de este modo no es proteger la navegación de trackers sino de otras personas con acceso a la computadora. Google y Facebook todavía deben poder saber que accediste a un site de pornografía, pero no lo sabrán ni tu familia ni tus colegas. De cualquier manera, las actividades más sensibles pueden ser inadecuadas: análisis más elaborados de la memoria y del disco pueden revelar fácilmente los datos de cualquier manera y las computadoras públicas pueden infectarse fácilmente con malware espía.

EDICÍON (2015-11-09): Mozilla Firefox incluirá algunas protrecciones contra trackers en el modo privado.

Tags: boletin12, cookies, lightbeam, Lucas Teixeira, navegador, panopticlick, privacy badger, rastreamento, Tor, trackers, trackography, ublock, umatrix